VMware parchó recientemente una vulnerabilidad crítica de omisión de autenticación en sus productos VMware Workspace ONE Access, Identity Manager y vRealize Automation (CVE-2022-22972). Esta vulnerabilidad permite que un atacante inicie sesión como cualquier usuario local conocido.

Impacto de la vulnerabilidad

VMware Workspace ONE Access, Identity Manager y vRealize Automation contienen una vulnerabilidad de omisión de autenticación que afecta a los usuarios del dominio local. VMware evaluó la gravedad de este problema en el rango de gravedad crítica con una puntuación base CVSSv3 máxima de 9.8. VMware lanza parches acumulativos, lo que significa que el parche 28 aborda todas las vulnerabilidades desde el inicio del producto.

CVE-2022-22972 es una vulnerabilidad de manipulación de encabezado de Host relativamente simple. Los atacantes motivados no tendrían dificultades para desarrollar un exploit para esta vulnerabilidad. Una búsqueda rápida en Shodan.io de las aplicaciones de VMware afectadas arroja un recuento bastante bajo de organizaciones que las exponen a Internet. Es de destacar que la industria de la salud, la educación y el gobierno estatal parecen ser una buena cantidad de los tipos de organizaciones que tienen exposiciones, lo que las pone en mayor riesgo de explotación actual y futura. Las organizaciones deben abordar estos problemas siguiendo inmediatamente las instrucciones del Aviso de seguridad de VMware.

Productos afectados

A continuación se detalla una lista sobre el productos y las versiones afectadas:

| Productos | Versiones |

| VMware Workspace ONE Access Appliance | 21.08.0.1 , 21.08.0.0 , 20.10.0.1 , 20.10.0.0 |

| VMware Identity Manager Appliance | 3.3.6 , 3.3.5 , 3.3.4 , 3.3.3 |

| vRealize Automation | 7.6 |

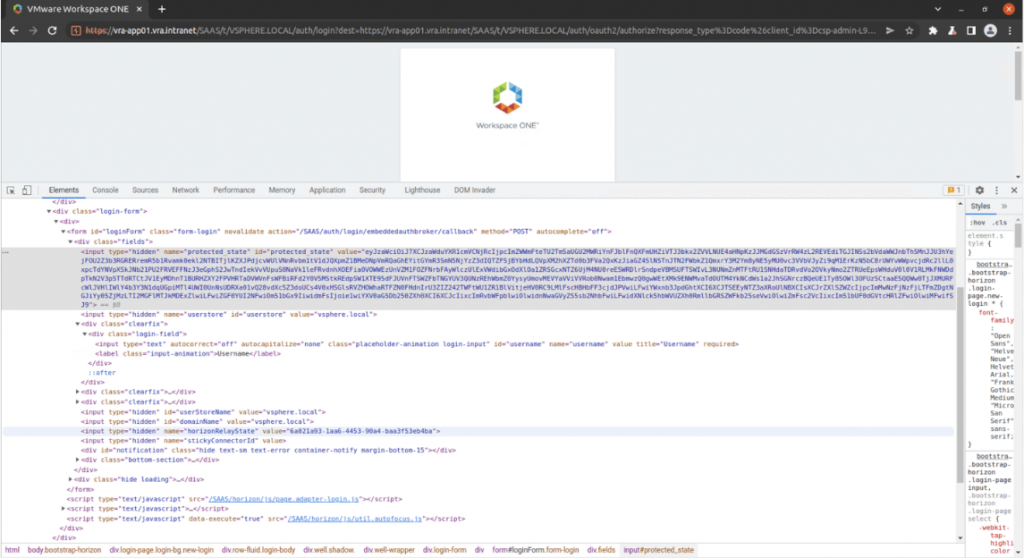

Automatización del exploit

Aquí se menciona como tema general la automatización del exploit. Según los investigadores, hasta el momento se ha estado usando el proxy de Burp Suite para modificar las solicitudes enviadas por un navegador. En última instancia, los investigadores mencionan que les gustaría enviar un POST a SAAS/auth/login/embeddedauthbroker/callback con un encabezado de host personalizado. Este punto final requiere que se codifiquen algunos metadatos adicionales en el cuerpo del POST. Si se examina el origen de la página de inicio de sesión, se puede encontrar la información que se requeriría en campos de formulario ocultos.

Este script se puede usar para omitir la autenticación en vRealize Automation 7.6 mediante CVE-2022-22972. Workspace ONE y vIDM tienen puntos finales de autenticación diferentes, pero el quid de la vulnerabilidad sigue siendo el mismo.

Recomendaciones

- Según lo dicho por VMware, para remediar el CVE-2022-22972 se debe aplicar los parches a los aplicativos.

- Para mas conocer mas detalles sobre las versiones de los parches, se debe dirigir al sitio web oficial de VMware.

Para mas información