Dos vulnerabilidades de seguridad de alta gravedad que se encuentran en el complemento PageLayer pueden permitir a los atacantes borrar el contenido o hacerse cargo de los sitios de WordPress utilizando versiones vulnerables del complemento.

PageLayer es un complemento de WordPress con más de 200,000 instalaciones activas de acuerdo con los números disponibles en su entrada sobre el repositorio de complementos de WordPress.

Puede ayudar a los usuarios sin habilidades de desarrollador o diseñador a crear páginas web utilizando un editor en tiempo real basado en el navegador de arrastrar y soltar.

El equipo de Wordfence Threat Intelligence informó las vulnerabilidades al desarrollador de PageLayer el 30 de abril y se parchó con el lanzamiento de la versión 1.1.2 el 6 de mayo.

Según Wordfence, los atacantes pueden explotar los dos defectos de seguridad para borrar los sitios de WordPress que ejecutan versiones anteriores sin parchear del complemento, así como lanzar ataques de adquisición.

«Una falla permitía a cualquier usuario autenticado con permisos de nivel de suscriptor y superiores la capacidad de actualizar y modificar publicaciones con contenido malicioso, entre muchas otras cosas», explica Wordfence.

«Una segunda falla permitió a los atacantes falsificar una solicitud en nombre del administrador de un sitio para modificar la configuración del complemento que podría permitir la inyección maliciosa de Javascript.

Según lo detallado por los investigadores, los dos errores se deben a acciones AJAX desprotegidas, a la falta de divulgación y a la falta de protección de falsificación de solicitudes entre sitios (CSRF) que hacen posible que los atacantes puedan inyectar código JavaScript malicioso, alterar los sitios atacados ‘ páginas, crear cuentas de administrador falsas, redirigir a los visitantes a sitios maliciosos y «explotar el navegador de un usuario del sitio para comprometer su computadora».

En el informe de Wordfence se pueden encontrar más detalles sobre las dos vulnerabilidades de PageLayer, su impacto y cómo fueron reparadas por el equipo de desarrollo.

Para defenderse de posibles ataques, los usuarios deben actualizar inmediatamente sus instalaciones de PageLayer a la versión 1.1.2 que corrige los problemas de seguridad.

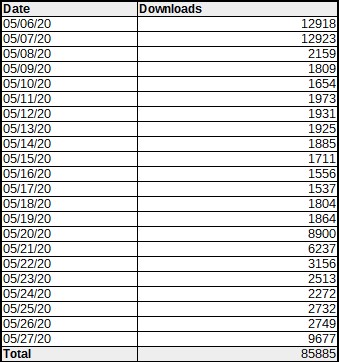

Si bien PageLayer 1.1.2 se lanzó el 6 de mayo, solo tenía un poco más de 85,000 nuevas descargas hasta ayer, 27 de mayo, incluidas las nuevas instalaciones y actualizaciones, según los datos de descargas sin procesar en el repositorio de plugins de WordPress.

Esto significa que al menos 120,000 sitios de WordPress con instalación activa de PageLayer podrían estar expuestos a adquisiciones y ataques de borrado en caso de que los piratas informáticos decidan explotar estos errores.

Hace dos semanas, el equipo de investigación de Wordfence también encontró un error crítico en el complemento oficial de WordPress de Google con 300,000 instalaciones activas que podrían permitir a los atacantes obtener acceso del propietario a la Consola de búsqueda de Google de sitios vulnerables y explotarlo para el SEO de sombrero negro.

Los investigadores también descubrieron vulnerabilidades almacenadas de secuencias de comandos entre sitios (XSS almacenadas) en varios otros complementos de WordPress, incluidos Real-Time Find and Replace, Ninja Forms, y Contact Form 7 Datepicker con más de 1,200,000 instalaciones activas que podrían usarse para controlar sitios y crear nuevos administradores.