Un antivirus es un software esencial para mantener la seguridad de las computadoras, especialmente cuando se conectan a internet. Se ejecuta en segundo plano y ante sospecha de riesgo bloquea y queda a la espera de las acciones del usuario. Normalmente, los antivirus son considerados como seguros pero en caso de ser vulnerables podrían aumentar el riesgo de infección, compromiso y propagación de malware en la red.

Según un informe de CyberArk Labs, graves vulnerabilidades en los antivirus sumado a los altos privilegios asociados a menudo con los productos antimalware los hacen más propensos a la explotación a través de ataques de manipulación de archivos, lo que da como resultado un escenario en el que el malware obtiene permisos elevados en el sistema.

El fallo afecta a los antivirus más usados en el mercado. El listado es el siguiente, con el correspondiente ID de vulnerabilidad que ha afectado a cada uno de ellos.

| Antivirus | Vulnerabilidades |

| Kaspersky | CVE-2020-25043, CVE-2020-25044, CVE-2020-25045 |

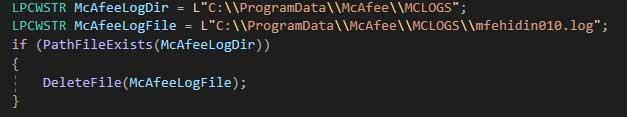

| McAfee | CVE-2020-7250, CVE-2020-7310 |

| Symantec | CVE-2019-1954 |

| Fortinet | CVE-2020-9290 |

| Check Point | CVE-2019-8452 |

| Trend Micro | CVE-2019-19688, CVE-2019-19689 y otras tres vulnerabilidades sin ID asignado. |

| Avira | CVE-2020-13903 |

| Microsoft Defender | CVE-2019-1161 |

Dentro de las vulnerabilidades encontradas se destaca aquella que permite a un atacante eliminar archivos de cualquier parte del ordenador. El origen del fallo es la Discretionary Access Control Lists (DACL) y la carpeta ProgramData, que se usa por las aplicaciones para almacenar datos de usuarios estándar sin requerir permisos. Sin embargo, como el usuario tiene permisos para escribir y borrar en el directorio, cuando un proceso sin privilegios crea una carpeta en ProgramData, posteriormente esa carpeta puede usarse por un proceso que sí tenga los privilegios.

Así, un atacante podría ejecutar dos procesos: uno con privilegios y otro sin ellos que compartan el mismo archivo de registro en ProgramData. Con ello, se podría usar el proceso con privilegios para eliminar el archivo de ProgramData y crear un enlace simbólico que puede redirigir a cualquier lugar donde el atacante tenga el archivo con contenido malicioso.

Ádemás, un atacante podría aprovechar una falla de secuestro de DLL en Trend Micro, Fortinet y otras soluciones antivirus para colocar un archivo DLL malicioso en el directorio de la aplicación y elevar los privilegios, por tanto se insta a que las listas de control de acceso deben ser restrictivas para evitar vulnerabilidades de eliminación arbitrarias, CyberArk enfatizó la necesidad de actualizar los marcos de instalación para mitigar los ataques de secuestro de DLL.

Todos los fallos de seguridad han sido solucionados y se recomienda a los usuarios aplicar la última actualización disponible de sus antivirus.

Referencias: