ComRAT es un troyano de acceso remoto (RAT) que salió a la luz después de que el grupo Turla APT lo usó varios ataques hacia distintos países en el 2008. La primera versión de la puerta trasera tenía capacidades de gusano y se estaba extendiendo a través de unidades extraíbles.

Investigadores de seguridad de ESET han publicado un extenso informe que describe una nueva versión del malware ComRAT (también conocido como Agent.BTZ) utilizado por Turla APT.

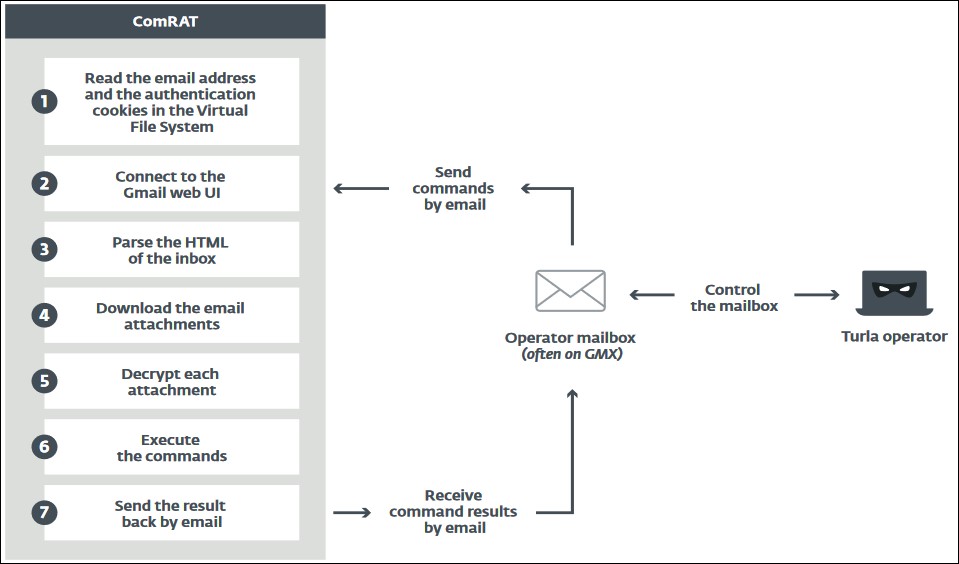

Turla utiliza la interfaz de usuario web de Gmail como uno de los dos canales de comando y control para el malware actualizado, siendo el otro un canal de comunicación HTTP heredado.

Esta última iteración de ComRAT compilada en noviembre de 2019 se conecta a Gmail para descargar archivos adjuntos de correo que contienen comandos cifrados enviados por los operadores de Turla desde otros proveedores de correo electrónico.

«ESET ha encontrado indicios de que esta última versión de ComRAT todavía estaba en uso a principios de 2020, lo que demuestra que el grupo Turla sigue siendo muy activo y una gran amenaza para diplomáticos y militares».

A continuación se detalla las principales características de esta familia de malware:

- ComRAT ha sido usado para exfiltrar documentos sensibles. Los operadores utilizaron servicios en la nube públicos como OneDrive y 4shared para exfiltrar datos.

- ComRAT es un backdoor complejo desarrollado en C ++.

- ComRAT utiliza un sistema de archivos virtual FAT16 formateado en FAT16.

- ComRAT es distribuido utilizando métodos de acceso existentes, como el backdoor en PoserShell PowerStallion.

- ComRAT tiene dos canales de C&C

- https: utiliza exactamente el mismo protocolo que ComRAT v3

- Correo electrónico: utiliza la interfaz web de Gmail para recibir comandos y filtrar datos

- ComRAT puede realizar muchas acciones en las computadoras comprometidas, como la ejecución de programas adicionales o la extracción de archivos.

- El uso principal de ComRAT es robar documentos confidenciales.

- El instalador de ComRAT es un script de PowerShell que crea una tarea programada de Windows y llena un valor del Registro con el payload cifrado.

De acuerdo con la telemetría de ESET, se cree que ComRAT se instala a partir del uso un punto de apoyo existente, como podrían ser credenciales comprometidas o mediante otro backdoor de Turla.

Además de un uso de contraseñas robustas y de renovación continua, se recomienda estar atentos a comportamiento inusual que esté asociado a los indicadores de compromiso (IoC) relacionados con ComRAT, los cuales se pueden encontrar encontrar en el white paper publicado por ESET como en el repositorio de GitHub.

Mas Información:

- https://www.welivesecurity.com/la-es/2020/05/26/turla-actualizo-backdoor-comrat/

- https://unaaldia.hispasec.com/2020/05/nueva-version-del-malware-comrat-usa-gmail-con-cc.html

- https://www.bleepingcomputer.com/news/security/russian-cyberspies-use-gmail-to-control-updated-comrat-malware/

- https://www.welivesecurity.com/wp-content/uploads/2020/05/ESET_Turla_ComRAT.pdf