0-day del sistema de archivos en Windows sin solucionar

La Iniciativa Zero Day (ZDI) hizo públicas cuatro nuevas vulnerabilidades 0-day que afectan a Microsoft Windows, afectando tres de ellas al sistema de archivos de Windows.

Las vulnerabilidades 0-day de Microsoft Windows afectan principalmente al archivo splwow64.exe, que es un host de controlador de impresora para aplicaciones de 32 bits. El ejecutable Spooler Windows OS (Windows 64 bits) permite que las aplicaciones de 32 bits sean compatibles con un sistema Windows de 64 bits. CVE-2020-0915, CVE-2020-0916 y CVE-2020-0986 afectan a este archivo. Las tres se clasifican como de gravedad alta en el sistema de puntuación CVE, con una calificación de 7.0.

Estas vulnerabilidades podría permitir a un atacante escalar privilegios en un sistema Windows. El problema reside en el proceso de host del controlador de impresora en modo de usuario, produciéndose por la falta de una validación adecuada de un valor suministrado por el usuario antes de desreferenciarlo como un puntero.

Dado que el atacante debe obtener en primer lugar la capacidad de ejecutar código de bajo privilegio en el destino, la calificación de estas vulnerabilidades no ha sido de severidad crítica.

La última de las vulnerabilidades 0-day divulgada públicamente por el ZDI no tiene todavía un número CVE, solo el ZDI-20-666. Esta vulnerabilidad también permite una escalada de privilegios, pero esta vez relacionada el manejo de perfiles de conexión de WLAN. Un atacante podría obtener las credenciales de la máquina mediante un perfil malicioso, que luego podrían ser aprovechadas para otro tipo de ataque. Sin embargo, Microsoft no la ha considerado lo suficientemente grave como como para corregirla en la versión actual, por lo que no ha proporcionado ningún parche de seguridad.

Dada la naturaleza de la vulnerabilidad, la única estrategia de mitigación relevante es restringir la interacción con el servicio. Solo los clientes y servidores que tienen una relación legítima con el servicio deben poder comunicarse con él.

A pesar que ZDI notificó a Microsoft de estas vulnerabilidades entre diciembre y enero pasado, estas no se solucionaron en el Patch Tuesday de mayo. Todavía no se sabe cuándo publicará Microsoft una solución para los usuarios.

Más información:

- https://unaaldia.hispasec.com/2020/05/alerta-de-seguridad-de-windows-se-confirma-un-0-day-del-sistema-de-archivos-sin-solucionar.html

- https://www.zerodayinitiative.com/advisories/ZDI-20-666/

- https://www.forbes.com/sites/daveywinder/2020/05/23/windows-security-alert-four-new-zero-day-vulnerabilities-confirmed-unpatched/#294e730d6b4c

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-0915

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-0916

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-0986

NXNSAttack: Vulnerabilidad de DNS permite lanzar ataques DDoS a gran escala

Investigadores israelíes han revelado detalles sobre una nueva vulnerabilidad, llamada NXNSAttack, que afecta el protocolo DNS y que puede explotarse para lanzar ataques de denegación de servicio (DDoS) amplificados y a gran escala para dar de baja a sitios web específicos.

NXNSAttack, depende del mecanismo de delegación de DNS para obligar a los resolutores de DNS a generar más consultas a los servidores autorizados de elección del atacante, este comportamiento a escala de una botnet como Mirai, puede causar una interrupción en los servicios en línea.

Tras la divulgación responsable de NXNSAttack, varios de los proveedores afectados, como BIND (CVE-2020-8616), Unbound (CVE-2020-12662), Knot (CVE-2020-12667) y PowerDNS (CVE-2020-10995) han parcheado su software y asignado identificadores CVE. Así mismo, otras compañías como Cloudflare, Google, Amazon, Microsoft, Dyn, propiedad de Oracle, Verisign e IBM Quad9, han parcheado su software y servidores para evitar la explotación.

Las entidades que operan su propio solucionador de DNS deben actualizar su software lo antes posible para evitar ataques.

La infraestructura de DNS ha estado previamente en el extremo receptor de una serie de ataques DDoS a través de la botnet Mirai, incluidos aquellos contra el servicio Dyn DNS en 2016, paralizando algunos de los sitios más grandes del mundo, como Twitter, Netflix, Amazon y Spotify.

El método NXNSAttack

Una búsqueda DNS recursiva ocurre cuando un servidor DNS se comunica con varios servidores DNS autorizados en una secuencia jerárquica para ubicar una dirección IP asociada con un dominio (por ejemplo, www.google.com) y devolverla al cliente. Esta resolución generalmente comienza con la resolución DNS controlada por sus ISP o servidores DNS públicos, como Cloudflare (1.1.1.1) o Google (8.8.8.8), lo que esté configurado en su sistema.

La resolución pasa la solicitud a un servidor de nombres DNS autorizado si no puede localizar la dirección IP de un nombre de dominio determinado. Pero si el primer servidor de nombres DNS autorizado tampoco contiene los registros deseados, devuelve el mensaje de delegación con direcciones a los siguientes servidores autorizados a los que puede consultar el solucionador DNS.

Este proceso jerárquico continúa hasta que el solucionador DNS llega al servidor autorizado correcto que proporciona la dirección IP del dominio, lo que permite al usuario acceder al sitio web deseado.

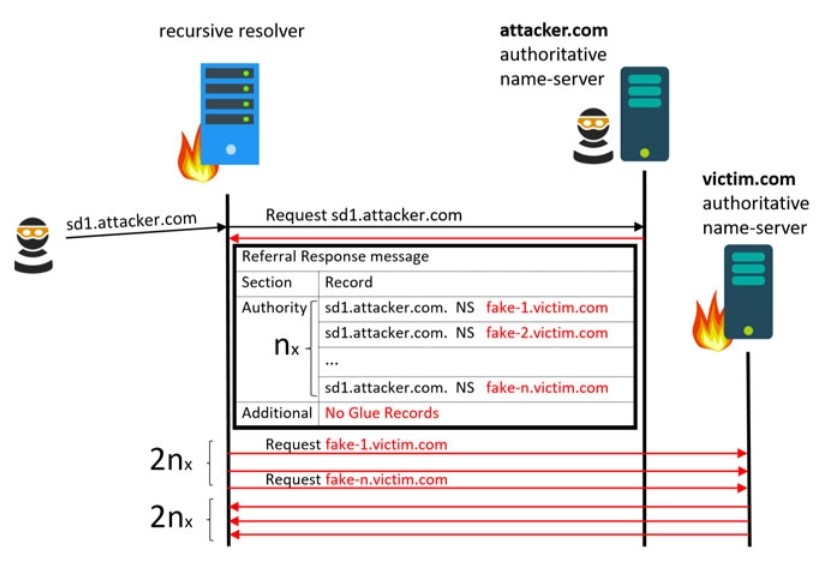

El NXNSAttack funciona enviando una solicitud de un dominio controlado por el atacante (por ejemplo, «attacker.com») a un servidor de resolución de DNS vulnerable, que reenviaría la consulta DNS al servidor autorizado controlado por el atacante.

En lugar de devolver direcciones a los servidores autorizados reales, el servidor autorizado controlado por el atacante responde a la consulta DNS con una lista de nombres de servidor falsos o subdominios controlados por el actor de la amenaza que apunta a un dominio DNS víctima.

El servidor DNS, luego, reenvía la consulta a todos los subdominios inexistentes, creando un aumento masivo en el tráfico al sitio de la víctima.

«Para organizar el ataque a través de un resolutor recursivo, el atacante debe estar en posesión de un servidor autorizado. Esto se puede lograr fácilmente comprando un nombre de dominio. Un atacante que actúa como un servidor autorizado puede elaborar cualquier respuesta de referencia NS como respuesta a diferentes consultas DNS», dijeron los investigadores.

Según los investigadores, los ingredientes claves del nuevo ataque son:

- La facilidad con la que se puede poseer o controlar un servidor de nombres autorizado.

- El uso de nombres de dominio inexistentes para servidores de nombres.

- La redundancia adicional colocada en la estructura DNS para lograr tolerancia a fallas y tiempo de respuesta rápido.

Telconet, con el fin de precautelar la disponibilidad e integridad del servicio de nuestros clientes y el de nuestra infraestructura, informa que se gestionan internamente las medidas pertinentes para evitar ataques asociados a la vulnerabilidad expuesta en esta publicación.

Referencias:

- https://thehackernews.com/2020/05/dns-server-ddos-attack.html

- https://www.adslzone.net/noticias/seguridad/nxnsattack-dns-ataque-vulnerabilidad/

- https://www.securityweek.com/nxnsattack-new-dns-vulnerability-allows-big-ddos-attacks

Vulnerabilidad de Bluetooth expone miles de millones de dispositivos a Hackers

Investigadores de École Polytechnique Fédérale de Lausanne (EPFL) revelaron una vulnerabilidad de seguridad en Bluetooth, identificada con el ID VU#647177, que podría permitir a un atacante falsificar un dispositivo emparejado de forma remota, exponiendo más de mil millones de dispositivos modernos a los piratas informáticos.

Los ataques, denominados ataques de suplantación de identidad Bluetooth o BIAS, se refieren a Bluetooth Classic, que admite velocidad básica (BR) y velocidad de datos mejorada (EDR) para la transferencia inalámbrica de datos entre dispositivos.

«La especificación Bluetooth contiene vulnerabilidades que permiten realizar ataques de suplantación durante el establecimiento de una conexión segura. Tales vulnerabilidades incluyen la falta de autenticación mutua obligatoria, el cambio de roles excesivamente permisivo y procedimiento de autenticación de muy bajo nivel», señalaron los investigadores.

Dado el impacto generalizado de la vulnerabilidad, los investigadores en diciembre de 2019, divulgaron responsablemente los hallazgos al Grupo de Interés Especial Bluetooth (SIG), la organización que supervisa el desarrollo de los estándares de Bluetooth.

El Grupo Bluetooth SIG reconoció la falla y agregó que ha realizado cambios para resolver la vulnerabilidad. «Estos cambios se introducirán en una futura revisión de especificaciones», dijo SIG.

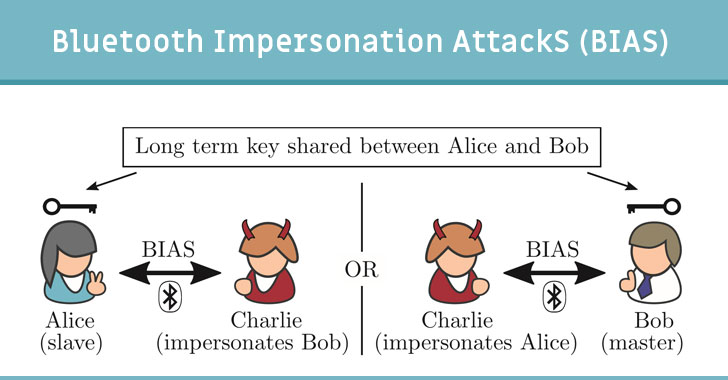

El ataque BIAS

Para que BIAS tenga éxito, un dispositivo atacante debería estar dentro del alcance inalámbrico de un dispositivo Bluetooth vulnerable que haya establecido previamente una conexión BR / EDR con otro dispositivo Bluetooth cuya dirección sea conocida por el atacante.

La falla proviene de cómo dos dispositivos previamente emparejados manejan la clave a largo plazo, también conocida como clave de enlace, que se usa para autenticar mutuamente los dispositivos y activar una conexión segura entre ellos. La clave de enlace también garantiza que los usuarios no tengan que emparejar sus dispositivos cada vez que se produce una transferencia de datos entre, por ejemplo, un auricular inalámbrico y un teléfono, o entre dos computadoras portátiles.

El atacante, entonces, puede explotar el error para solicitar una conexión a un dispositivo vulnerable falsificando la dirección Bluetooth del otro extremo, y viceversa, falsificando así la identidad y obteniendo acceso completo a otro dispositivo sin poseer la clave de emparejamiento a largo plazo que se utiliza para establecer una conexión. Es decir, el atacante puede hacerse pasar por la dirección de un dispositivo previamente emparejado con el dispositivo objetivo.

Dispositivos afectados

Los dispositivos que no hayan sido actualizados desde diciembre 2019 son vulnerables.

Los investigadores dijeron que probaron el ataque contra hasta 30 dispositivos, incluidos teléfonos inteligentes, tabletas, computadoras portátiles, auriculares y computadoras de una sola placa como Raspberry Pi. Se encontró que todos los dispositivos eran vulnerables a los ataques BIAS.

Bluetooth SIG indicó que está actualizando la Especificación Core de Bluetooth para «evitar una degradación de las conexiones seguras al cifrado heredado», lo que permite al atacante iniciar «un cambio de rol maestro-esclavo para colocarse en el rol maestro y convertirse en el iniciador de autenticación».

Se recomienda a los proveedores de hosts y controladores de Bluetooth consultar la declaración de Bluetooth SIG para obtener orientación sobre la actualización de sus productos. Los proveedores intermedios deben consultar a sus proveedores para obtener actualizaciones.

Se recomienda a los usuarios de Bluetooth que instalen las últimas actualizaciones de los fabricantes de dispositivos y sistemas operativos.

Referencias:

- https://thehackernews.com/2020/05/hacking-bluetooth-vulnerability.html

- https://www.kb.cert.org/vuls/id/647177/

- https://www.bluetooth.com/learn-about-bluetooth/bluetooth-technology/bluetooth-security/bias-vulnerability/

Vulnerabilidad crítica en WP Product Review Lite de WordPress permite robo automático de sitios vulnerables

Atacantes pueden explotar una vulnerabilidad crítica registrada bajo el ID CWE-79 en el complemento WP Product Review Lite instalado en más de 40,000 sitios de WordPress para inyectar código malicioso y apoderarse masivamente de sitios web vulnerables.

WP Product Review Lite ayuda a los propietarios de sitios a crear rápidamente artículos de revisión personalizados utilizando plantillas predefinidas. El complemento viene con soporte para incluir enlaces de afiliados, fragmentos enriquecidos, widgets de revisión, así como botones de compra para flujos de monetización adicionales.

El error de WP Product Review Lite encontrado por el equipo de investigación de Sucuri Labs puede ser explotado de forma remota por atacantes no autenticados, en una explotación exitosa, les permite inyectar scripts maliciosos en todos los productos almacenados en la base de datos del sitio objetivo.

«Los ataques no autenticados son muy graves porque pueden automatizarse, lo que facilita a los piratas informáticos organizar ataques exitosos y generalizados contra sitios web vulnerables. La cantidad de instalaciones activas, la facilidad de explotación y los efectos de un ataque exitoso son los que hacen que esta vulnerabilidad sea particularmente peligrosa», explicó el investigador de Sucuri Labs, John Castro.

Afortunadamente, al momento no se tiene conocimiento de ningún intento de explotación que tenga como objetivo esta vulnerabilidad.

El desarrollador de WP Product Review Lite, ThemeIsle, corrigió la vulnerabilidad en la versión 3.7.6 lanzada el 14 de mayo.

Se recomienda actualizar el complemento a la última versión lo antes posible para evitar posibles ataques con el objetivo de apoderarse de sus sitios web o redirigir a los visitantes y administradores a sitios maliciosos.

Casi 7,000 usuarios se han actualizado a la versión parcheada de WP Product Review Lite desde su lanzamiento, sin embargo existen más de 33,000 sitios que ejecutan versiones vulnerables del complemento aún expuestos a ataques.

Durante los últimos 30 días, los investigadores encontraron vulnerabilidades almacenadas de secuencias de comandos entre sitios (XSS almacenadas) en varios otros complementos, incluidos Ninja Forms, Real-Time Find and Replace y Contact Form 7 Datepicker, con más de 1,200,000 instalaciones activas.

Referencias:

- https://www.bleepingcomputer.com/news/security/critical-wordpress-plugin-bug-allows-for-automated-takeovers/

- https://wordpress.org/plugins/wp-product-review/#description

- https://labs.sucuri.net/unauthenticated-stored-cross-site-scripting-in-wp-support-review/?utm_source=twitter&utm_medium=labs&utm_campaign=wyatt

Vulnerabilidad CSRF sin parchear en routers CenturyLink

La vulnerabilidad reportada el 9 de diciembre del 2019 e identificada bajo el ID CVE 2019-19639 está asociada a la falta de protección contra falsificación de peticiones en sitios cruzados (del inglés ‘Cross-Site Request Forgery’ o CSRF) en los routers CenturyLink, además el grupo de seguridad Lykosec encontró que también era posible realizar peticiones sin autentificarse

Dado que no se comprueban credenciales se torna considerablemente sencillo comprometer el dispositivo, sólo es necesario saber la ruta y los parámetros a enviar al router para tomar el control. Una de ellas, ‘/advancedsetup_admin.cgi’ con el parámetro ‘adminPwState=0’ como un formulario por ‘POST’ permite deshabilitar la contraseña del administrador, facilitando tomar el control del router.

Debido a su fácil explotación, el ataque podría realizarse de diferentes maneras, entre estas tenemos:

- Conexión a la red por WIFI

- Mediante administración del router expuesta a internet

- Ingeniería social, mediante un usuario de la red que envíe la petición del formulario aprovechando que no hay protección CSRF.

La vulnerabilidad ha sido comprobada en el router Centurylink C3000A (también bajo la marca Actiontec), aunque lo más probable es que haya bastantes más modelos afectados, dado que comparten el mismo software.

A pesar de que el 27 de febrero del 2020, el fabricante aseguraba estar probando una versión interna parcheada, no se tuvo más novedades al respecto, hasta el pasado 5 de mayo en que la vulnerabilidad se publicó, sin existir una versión que solucione el fallo.

Debido a la gravedad de la vulnerabilidad, se recomienda actualizar tan pronto como exista una versión que solucione el fallo.

Para mayor información:

- https://unaaldia.hispasec.com/2020/05/vulnerabilidad-sin-parchear-permite-secuestrar-routers-centurylink.html

- https://www.lykosec.com/post/cve-2019-19639-hijacking-centurylink-routers

Actualizaciones de seguridad para Mozilla Firefox.

Mozilla ha lanzado la versión 76.0 de Firefox para Windows, Mac y Linux.

En esta versión se remedian las vulnerabilidades registradas bajo los ID CVE-2020-12387, CVE-2020-12388, CVE-2020-12389 CVE-2020-6831 CVE-2020-12390 CVE-2020-12391, CVE-2020-12392, CVE-2020-12393 CVE-2020-12394, CVE-2020-12395 y CVE-2020-12396 que permitían a un atacante ejecutar código remoto, dependiendo de los privilegios asociados con el usuario, un atacante podría instalar programas, ver, cambiar o eliminar datos, o crear nuevas cuentas con todos los permisos del usuario. Los usuarios cuyas cuentas están configuradas para tener menos privilegios de administración podrían verse menos afectados que aquellos que operan con derechos de usuario administrativos, y posteriormente tomar el control de un sistema afectado. Al momento no existen exploits publicados para estas vulnerabilidades.

Telconet como proveedor de servicios de telecomunicaciones, consciente

de la importancia de resguardar integridad y disponibilidad de su red, recomienda:

- Actualizar su navegador Firefox a la versión 76.0 con carácter inmediato.

En la página oficial de Mozilla Firefox para ayuda a usuarios, indica que las actualizaciones se realizan en segundo plano de manera automática, sin embargo se recomienda confirmar la versión actual de su navegador en la siguiente ruta:

Botón menú (3 lineas horizontales en la esquina superior derecha) –> Ayuda –> Acerca de Firefox

Para mayor información:

- https://www.us-cert.gov/ncas/current-activity/2020/05/06/mozilla-releases-security-updates-firefox-and-firefox-esr

- https://www.cisecurity.org/advisory/multiple-vulnerabilities-in-mozilla-firefox-could-allow-for-remote-code-execution_2020-061/

- https://support.mozilla.org/es/kb/actualizar-firefox-la-ultima-version

Actualizaciones de seguridad para Google Chrome

Google ha lanzado la versión 81.0.4044.138 de Chrome para Windows, Mac y Linux.

En esta versión se remedian las vulnerabilidades registradas bajo los ID CVE-2020-6831 y CVE-2020-6464 que permitían a un atacante ejecutar código remoto y posteriormente tomar el control de un sistema afectado. Al momento no existen exploits publicados para estas vulnerabilidades.

Telconet como proveedor de servicios de telecomunicaciones, consciente

de la importancia de resguardar integridad y disponibilidad de su red, recomienda:

- Actualizar su navegador Chrome a la versión 81.0.4044.138 con carácter inmediato.

En la página oficial de Google Chrome para ayuda a usuarios, indica que las actualizaciones se realizan en segundo plano de manera automática, sin embargo se recomienda confirmar la versión actual de su navegador en la siguiente ruta:

Más (Tres puntos verticales en la esquina superior derecha) –> Ayuda –> Información de Google Chrome.

Para mayor información:

- https://www.us-cert.gov/ncas/current-activity/2020/05/06/google-releases-security-updates-chrome

- https://www.cybersecurity-help.cz/vdb/SB2020050607

Hackers secuestran el DNS de los routers para difundir aplicaciones maliciosas de COVID-19.

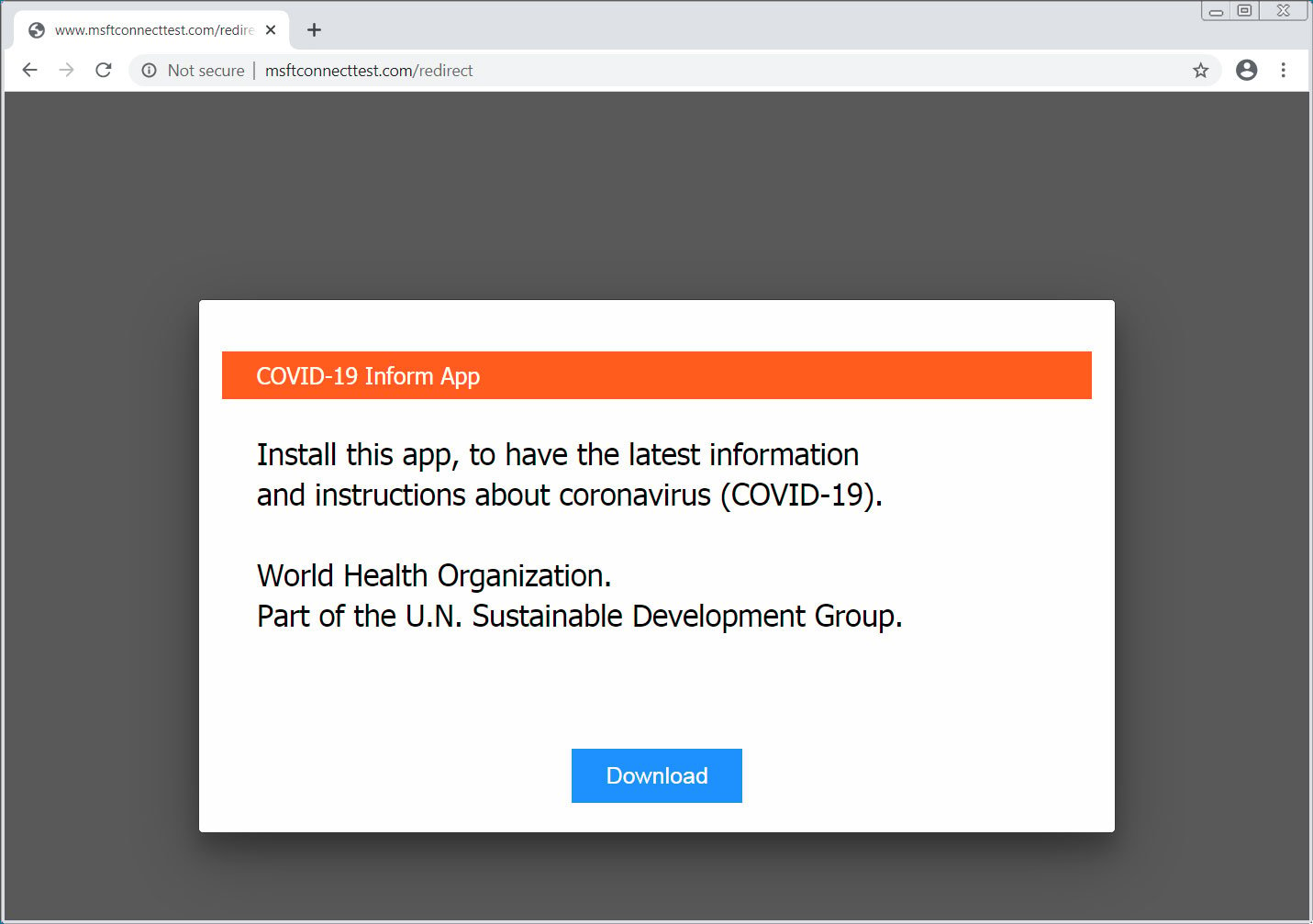

Un nuevo ataque cibernético está secuestrando la configuración de DNS del enrutador para que los navegadores web muestren alertas para una aplicación falsa de información COVID-19 de la Organización Mundial de la Salud que es el malware de robo de información de Oski.

Durante los últimos días, personas han estado informando que su navegador web se abría solo y mostraba un mensaje que les pedía que descarguen una ‘aplicación de información COVID-19’ que supuestamente fue de la Organización Mundial de la Salud (OMS).

Después de una investigación adicional, se determinó que estas alertas estaban siendo causadas por un ataque que cambió los servidores DNS configurados en sus routers Linksys y posiblemente D-Link, para usar servidores DNS operados por los atacantes.

Para las víctimas de este ataque, cuando Windows realiza la comprobación de conexión, en lugar de conectarse a la dirección IP legítima 13.107.4.52 de Microsoft, los servidores DNS maliciosos lo envían a un sitio web ubicado en 176.113.81.159.

Como esta dirección IP está bajo el control del atacante, en lugar de enviar un archivo de texto simple, muestran una página que le pide a la víctima que descargue e instale una falsa «Emergency – COVID-19 Informator'» o «COVID-19 Inform Ap» desde OMS como se muestra a continuación.

Si un usuario descarga e instala la aplicación, en lugar de recibir una aplicación de información COVID-19, tendrá instalado el troyano de robo de información llamado Oski en su computadora.

Cuando se inicia, este malware intentará robar la siguiente información de la computadora de la víctima:

- Cookies del navegador.

- Historial del navegador.

- Información de pago del navegador.

- Credenciales de inicio de sesión guardadas.

- Billeteras de criptomonedas.

- Archivos de texto.

- Información de autocompletar formulario del navegador.

- Authy 2FA autenticador de bases de datos.

- Una captura de pantalla de su escritorio en el momento de la infección y más.

Esta información se cargará en un servidor remoto para que los atacantes puedan recopilarla y usarla para realizar más ataques en sus cuentas en línea.

Esto podría ser para robar dinero de cuentas bancarias, realizar robos de identidad u otros ataques de phishing.

¿Qué debe hacer si se ve afectado por este ataque?

Si su navegador se abre aleatoriamente en una página que promociona una aplicación de información COVID-19, entonces debe iniciar sesión en su router y asegurarse de configurarlo para recibir automáticamente sus servidores DNS de su ISP.

Como cada enrutador tiene una forma diferente de configurar servidores DNS, no es posible dar un método específico sobre cómo hacerlo.

En general, se debe seguir los siguientes pasos:

- Inicie sesión en su router.

- Encuentre la configuración de DNS y asegúrese de que no exista servidores, especialmente con las IP´s 109.234.35.230 y 94.103.82.249, configurados manualmente. Si lo están, establezca la configuración de los servidores DNS en ‘Automático’ o según indique su ISP asignado.

- Guardar su configuración.

Ahora debería poder reiniciar sus dispositivos móviles, consolas de juegos y computadoras para que utilicen la configuración de DNS correcta de su ISP.

Como las personas informan que piensan que su configuración se modificó debido a una contraseña débil y que se habilitó la administración remota, es importante cambiar su contraseña a algo más seguro y deshabilitar la administración remota en el router.

Finalmente, si descargó e instaló la aplicación COVID-19, debe realizar inmediatamente un escaneo en su computadora en busca de malware.

Una vez limpio, debe cambiar todas las contraseñas de los sitios cuyas credenciales se guardan en su navegador y debe cambiar las contraseñas de cualquier sitio que haya visitado desde la infección.

Al restablecer sus contraseñas, asegúrese de usar una contraseña única en cada sitio.

Para mayor información:

– https://www.bleepingcomputer.com/news/security/hackers-hijack-routers-dns-to-spread-malicious-covid-19-apps/

– https://www.muyseguridad.net/2020/04/16/routers-linksys-dns-hijacking/

Buenas prácticas de seguridad para zoom.

Con la finalidad de mantener sesiones seguras mediante la plataforma zoom, a continuación presentamos recomendaciones que permitirán mantener un uso adecuado en las reuniones de dicha plataforma.

- Solicitar a usuarios que durante la sesión se identifiquen con nombres apropiados.

- Monitorear periódicamente quien se conecta a la sesión.

- Una vez programada la reunión, envíe la invitación a los invitados a través de un medio seguro.

- Mantener actualizado el cliente de Zoom a fin de disponer de parches de seguridad actualizados.

- Genere un ID de reunión aleatorio.

- Establecer contraseña para las sesiones.

- No repetir las contraseñas de administración de su cuenta con otros sitios.

- Realizar el cambio periódico de la contraseñas de administración de cuenta y de sesiones.

Vulnerabilidad en iOS evita que se cifre el tráfico a través de VPN.

Recientemente se ha encontrado una vulnerabilidad en el funcionamiento de las conexiones VPN en los dispositivos iOS que evita el cifrado de la información.

La vulnerabilidad afecta a dispositivos con con una versión de iOS 13.3.1 o superior, y previene que la conexión VPN configurada cifre el tráfico que circula por ella, exponiendo los datos y la dirección IP de los usuarios.

Este fallo no afecta a las conexiones realizadas tras activar la VPN, sino que afecta a todas aquellas conexiones que se han iniciado antes de activar la VPN y que tras la activación continúan con el intercambio de datos.

Este problema de seguridad ha sido descubierto por investigadores de seguridad pertenecientes a la comunidad de Proton, y haciéndose público por parte de ProtonVPN.

Este bug se produce debido a que el sistema operativo de Apple no finaliza completamente todas las comunicaciones activas en el dispositivo cuando el usuario se conecta a una VPN, por lo que esas conexiones se mantienen activas sin pasar por la VPN.

ProtonVPN explica que ‘las conexiones normalmente tienen un tiempo de vida pequeño, pero algunas conexiones pueden ser más duraderas y permanecer abiertas durante minutos o incluso horas‘. Es en estos últimos casos en los que las conexiones permanecen activas sin pasar por la VPN configurada, exponiendo los datos intercambiados y la dirección IP del usuario.

Este fallo supone un riesgo importante para la seguridad de los usuarios, que activan la VPN para navegar de forma anónima y segura, y que realmente podrían no estar navegando de forma totalmente anónima y segura debido a que estas conexiones podrían no estar pasando por la VPN.

Esta vulnerabilidad no ha sido corregida aún, por lo que se han hecho públicos una serie de soluciones temporales que los usuarios pueden utilizar para utilizar VPN en sus dispositivos hasta que Apple corrija las vulnerabilidades de forma oficial:

- Conectarse al servidor VPN

- Activar el modo avión. Esto finalizará todas las conexiones activas en ese momento.

- Desactivar el modo avión. Todas las conexiones se realizarán a través de la VPN.

Para mayor información:

– https://www.bleepingcomputer.com/news/security/unpatched-ios-bug-blocks-vpns-from-encrypting-all-traffic/

– https://unaaldia.hispasec.com/2020/03/vulnerabilidad-en-ios-evita-que-se-cifre-el-trafico-a-traves-de-vpn.html