ModSecurity 3 con Nginx vulnerable a ataque DoS

El ataque, que provoca un ‘segmentation fault’ por un análisis incorrecto de las cookies, ha sido catalogado con un CVSS de 7.5

Ervin Hegedüs, un colaborador habitual del proyecto de software libre ModSecurity, ha encontrado, junto con otros usuarios, un fallo en la forma en que ModSecurity 3 interpreta las cookies, la cual puede aprovecharse para producir una violación de segmento (del inglés ‘Segmentation Fault’) en el proceso de Nginx.

El error, que ya ha sido subsanado en una nueva versión, se encuentra en la forma en que divide las partes de una cookie, las cuales, si están bien formadas se separan con un igual (‘=’) entre clave y valor y punto y coma (‘;’) entre pares. No obstante, la nueva versión no se encontraba preparada para cadenas malformadas.

El fallo fue detectado en uno de los tests que no se superaban en la versión 3.0 de ModSecurity. Al realizar pruebas intentando reproducir el error, se comprobó que una cadena usando ‘=;‘ provocaba una violación de segmento en Nginx junto con el error ‘out_of_bounds exception’ en los registros del servidor web.

La vulnerabilidad ha recibido el identificador CVE-2019-19886 y ha sido catalogada con un nivel de criticidad de 7.5 sobre 10 según el cálculo usando CVSS. No se encuentran afectadas versiones anteriores a ModSecurity 3 y, en principio, no hay otros servidores web usados junto con ModSecurity afectados. No obstante, aparte de la actualización 3.0.4 que soluciona el error, se ha liberado un parche para aquellos usuarios que no puedan actualizar.

Para mayor información:

- https://nvd.nist.gov/vuln/detail/CVE-2019-19886

- https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/modsecurity-denial-of-service-details-cve-2019-19886/

Citrix publica los parches para CVE-2019-19781 que afecta a ADC y Gateway.

Finalmente, Citrix ha liberado la actualización para mitigar la vulnerabilidad crítica, asignada al código CVE-2019-19781, que fue publicada a principios de este mes. Desde entonces, dado el lapso de tiempo transcurrido, puede estimarse en cientos el número de dispositivos expuestos a internet que han sido vulnerados aprovechando este fallo.

La vulnerabilidad en cuestión, se corresponde con un ataque de directorio transversal que permitía a un atacante ejecutar de forma remota código arbitrario en varias versiones de los productos ADC y Gateway de Citrix, así como en versiones antiguas de Citrix SD-WAN WANOP.

Está valorada como crítica, con una puntuación de 9.8 y fue descubierta por el investigador Mikhail Klyuchnikov, trabajador de la empresa Positive Technologies, quien reportó de manera ética la incidencia siguiendo el procedimiento de publicación responsable aplicable en estos casos.

El lapso de tiempo transcurrido desde la detección del fallo hasta implementar una solución, ha permitido que, al menos durante la última semana, la vulnerabilidad haya sido aprovechada por docenas de grupos, tras la publicación del exploit que permitía automatizar la ejecución de código arbitrario en los objetivos vulnerables.

Consta, además, que la vulnerabilidad ha sido aprovechada para la instalación de malware con vistas a una posible campaña posterior. Identificado como «NOTROBIN», el software malicioso se encargaba de eliminar miners y otro tipo de malware propiedad de otros hipotéticos atacantes, con la intención de mantener acceso exclusivo a las máquinas comprometidas.

La mitigación de la vulnerabilidad pasa, como es de esperar , por actualizar inmediatamente todos los productos afectados por CVE-2019-19781, cuyas versiones pueden consultarse en esta lista.

Para mayor información:

La NSA descubre un fallo de seguridad que afecta a millones de equipos con Windows 10.

Microsoft acaba de liberar una actualización de seguridad con el fin de parchear un agujero de seguridad que afectaría a cientos de millones de PCs equipados con Windows 10 y Windows Server 2016/2019, y que estaría vinculada a un componente criptográfico que lleva décadas integrado en Windows, un archivo llamado crypt32.dll (parte fundamental de la Microsoft CryptoAPI) y usado por los desarrolladores para firmar digitalmente el software que crean con el fin de demostrar al sistema que éste no ha sido manipulado.

La descripción oficial indica que un atacante podría aprovechar la vulnerabilidad para firmar un ejecutable con código malicioso y hacerlo pasar como si viniera de una fuente legítima. El usuario no tendría forma de saberlo, ya que la firma digital parecería ser de un proveedor confiable.

De acuerdo con Neuberger, la NSA notificó a Microsoft de este fallo, por lo que es la primera vez que se acreditará a la agencia de seguridad por informar de una falla de seguridad. Los investigadores de la dependencia gubernamental descubrieron la vulnerabilidad y que a la fecha no hay reportes de que haya sido aprovechada.

NSA: De ocultar vulnerabilidades en provecho propio a avisar de su detección.

Microsoft, que reconoce la importancia de esta vulnerabilidad (aunque no la califica como «crítica»), afirma que no existen evidencias de que ningún ciberdelincuente haya hecho uso de la misma hasta ahora. Lo sorprendente es que ha podido crear el parche gracias a un aviso procedente de la NSA, la Agencia Nacional de Seguridad estadounidense, y es sorprendente porque en el pasado la NSA fue acusada de mantener en secreto un agujero de seguridad de Windows con el fin de contar con una puerta trasera que pudiera usar su exploit de vigilancia EternalBlue.

Ahora, según ha explicado a TechCrunch Anne Neuberger, directora de ciberseguridad de la NSA, su agencia evaluó los pros y los contras de mantener en secreto esta nueva vulnerabilidad, y decidió que lo más adecuado en este caso sería, al contrario de lo ocurrido hace 3 años, informar a Microsoft de su existencia para que pudiera tomar medidas.

Microsoft ha explicado que, ante el riesgo de que los sistemas del gobierno estadounidense y de ciertas empresas (como contratistas de sus fuerzas armadas o responsables de infraestructuras críticas) pudieran estar bajo ataque, éstos fueron los primeros en recibir el correspondiente parche. Las agencias federales estadounidenses ya han recibido órdenes de aplicarlo lo antes posible.

Pero ahora el parche ya está disponible para todos los usuarios del sistema operativo y, con el nombre de actualización ‘CVE-2020-0601’, podemos encontrarlo en la web de Seguridad de Windows, o bien instalarlo desde Windows Update, en el apartado ‘Actualización y seguridad’ de la Configuración de Windows.

Link para la actualizacion:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0601

PoC exploits liberados para vulnerabilidad de ejecución de código remoto en Citrix ADC y Gateway

Se hacen públicos exploits para las vulnerabilidades de Citrix ADC y Gateway asociadas al CVE-2019-19781, que permitirían a un atacante no autenticado realizar ejecución de código arbitrario en servidores vulnerables.

Citrix confirmó que la falla afecta a todas las versiones compatibles del software, que incluyen:

- Citrix ADC y Citrix Gateway versión 13.0 todas las compilaciones compatibles

- Citrix ADC y NetScaler Gateway versión 12.1 todas las compilaciones compatibles

- Citrix ADC y NetScaler Gateway versión 12.0 todas las compilaciones compatibles

- Citrix ADC y NetScaler Gateway versión 11.1 todas las compilaciones compatibles

- Citrix NetScaler ADC y NetScaler Gateway versión 10.5 todas las compilaciones compatibles

Citrix publicó la configuración de mitigaciones para que los administradores puedan proteger sus servidores contra posibles ataques remotos y se recomienda que sea aplicada de manera inmediata. Al momento no existen parches de seguridad disponibles.

Según Shodan hay más de 125,400 servidores Citrix ADC o Gateway accesibles públicamente, que podrían ser explotados si no se desconectan o se protegen con la mitigación publicada por Citrix.

Además de aplicar la mitigación recomendada, a los administradores de Citrix ADC también se les recomienda monitorear los registros de sus dispositivos para detectar ataques.

La detección de los intentos de explotación puede reconocerse alertando sobre las URL que contienen una solicitud POST con las cadenas «/ vpns /» y «/../», seguidas de una solicitud GET a un archivo que termina con la extensión xml

Para mayor información :

- https://thehackernews.com/2020/01/citrix-adc-gateway-exploit.html

- https://support.citrix.com/article/CTX267027

- https://support.citrix.com/article/CTX267679

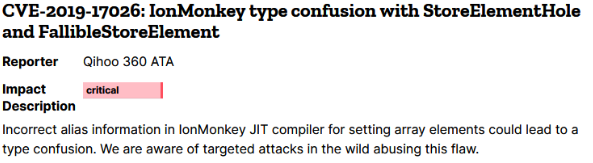

Actualización de Mozilla Firefox 72.0.1 activa parches por vulnerabilidad Zero-Day.

Mozilla lanzó Firefox 72.0.1 y Firefox ESR 68.4.1 para parchear una vulnerabilidad de gravedad crítica y explotada activamente que podría permitir a los atacantes ejecutar código o provocar bloqueos en máquinas que ejecutan versiones vulnerables de Firefox.

La falla de día cero de Firefox y Firefox ESR corregida por Mozilla fue reportada por un equipo de investigación de Qihoo 360 ATA.

La vulnerabilidad de «tipos de confusión» rastreada como CVE-2019-11707 afecta el compilador IonMonkey Just-In-Time (JIT) del navegador web y ocurre cuando la información de alias es alimentada incorrectamente para configurar los elementos del arreglo.

Este tipo de falla de seguridad puede conducir a un acceso de la memoria fuera de los límites en idiomas sin seguridad, en algunas circunstancias, puede conducir a la ejecución de código.

Los posibles atacantes podrían desencadenar el error de tipos de confusión al redirigir a los usuarios de versiones de Firefox sin parches a páginas web creadas con fines maliciosos.

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) también emitió una alerta diciendo que «un atacante podría explotar esta vulnerabilidad para tomar el control de un sistema afectado», y aconseja a los usuarios que revisen el Aviso de seguridad de Mozilla y apliquen la remediación.

Si bien no hay otra información relacionada con esta vulnerabilidad zero-day, todos los usuarios deben instalar la versión parcheada de Firefox buscando manualmente la nueva actualización ingresando al menú de Firefox -> Ayuda -> Acerca de Firefox.

También puede descargar la última versión parcheada para Windows, macOS y Linux desde los siguientes enlaces:

- Firefox 72.0.1 para Windows de 64 bits

- Firefox 72.0.1 para Windows de 32 bits

- Firefox 72.0.1 para macOS

- Firefox 72.0.1 para Linux de 64 bits

- Firefox 72.0.1 para Linux de 32 bits

Este parche de seguridad llega un día después del lanzamiento de Firefox 72.0 con correcciones para otras 11 vulnerabilidades de seguridad, que se clasifican como ‘Alta’, cinco clasificadas como ‘Media’ y una como ‘Baja’.

De las cinco vulnerabilidades de alta gravedad, cuatro podrían ser potencialmente utilizadas por los atacantes para la ejecución de código arbitrario después de llevar a las víctimas a páginas maliciosas especialmente diseñadas con este fin.

Google corrige un fallo crítico con RCE en Android

La primera actualización de seguridad de Google de 2020 abordó siete errores de Android de alta y crítica severidad.

Google lanzó su primer Boletín de Seguridad de Android de 2020 parcheando un fallo crítico en su sistema operativo Android, que si se explota podría permitir a un atacante ejecutar código remotamente. En comparación con el recuento mensual del año pasado, el número de CVEs parcheados este mes fueron relativamente pocos.

La ejecución remota de código (RCE) fue una de las varias vulnerabilidades críticas y de alta gravedad que conformaron siete CVEs rastreados en total este mes. Qualcomm, cuyos chips se utilizan en dispositivos Android, también parcheó una mezcla de 29 vulnerabilidades de alta y media gravedad como parte del boletín de enero.

Google dijo que su vulnerabilidad crítica (CVE-2020-0002) existe en el marco de Android Media, que incluye soporte para la reproducción de una variedad de tipos de medios comunes, de modo que los usuarios puedan utilizar fácilmente audio, video e imágenes. Los sistemas operativos de Android 8.0, 8.1 y 9 están específicamente afectados por el fallo.

«El más grave de estos problemas es una vulnerabilidad de seguridad crítica en el marco de Media que podría permitir a un atacante remoto que utilice un archivo especialmente diseñado para ejecutar código arbitrario en el contexto de un proceso privilegiado», según Google en el boletín.

También se corrigieron los fallos graves de elevación de privilegios (CVE-2020-0001, CVE-2020-0003) y el fallo de denegación de servicio (CVE-2020-0004) en el marco de Android, que «podría permitir a una aplicación local maliciosa eludir los requisitos de interacción del usuario para obtener acceso a permisos adicionales«.

Además, se descubrieron tres fallas de alta gravedad (CVE-2020-0006, CVE-2020-0007, CVE-2020-0008) en el sistema operativo Android que podrían «llevar a la divulgación de información remota sin necesidad de privilegios de ejecución adicionales».

Los detalles técnicos de cada uno de los CVEs son limitados, es decir, hasta que los teléfonos se parchean se reduce significativamente el riesgo de que esos errores sean explotados por hackers.

Se han parcheado 29 CVEs, todos de alta gravedad excepto uno crítico, relacionados con los componentes de Qualcomm que se utilizan en los dispositivos Android. El fallo de gravedad crítica existía en el «controlador rtlwifi» de Qualcomm Realtek (CVE-2019-17666) y podía conducir a la ejecución remota de código. El controlador «rtlwifi» es un componente de software que se utiliza para permitir que ciertos módulos Wi-Fi de Realtek, utilizados en dispositivos Linux, se comuniquen con el sistema operativo Linux.

Comunicaciones del fabricante

Los fabricantes de dispositivos Android suelen publicar sus propios parches para abordar las actualizaciones junto con el Boletín de seguridad de Google o después de él. Samsung dijo en un comunicado de mantenimiento de seguridad que está lanzando varios de los parches del boletín de seguridad de Android, incluido el CVE-2020-0002, para los principales modelos de Samsung.

Las correcciones para los dispositivos LG, Nokia y Pixel están por llegar, pero aún no han sido publicadas.

El boletín de seguridad es el primero del año para Google. En diciembre, la compañía publicó una actualización que elimina tres vulnerabilidades de gravedad crítica en su sistema operativo Android, una de las cuales podría resultar en una «denegación permanente de servicio» en los dispositivos móviles afectados si se explota. El Boletín de Seguridad de Android de diciembre de 2019 implementó correcciones para las vulnerabilidades críticas, de gravedad alta y media, relacionadas con 15 CVEs en total.

Para mayor información:

-Boletín de Google

https://source.android.com/security/bulletin/2020-01-01.html

-ThreadPost

https://threatpost.com/google-fixes-critical-android-rce-flaw/151605/

Resumen actualización de seguridad Microsoft Diciembre de 2019.

Microsoft corrige 38 vulnerabilidades de seguridad este mes de diciembre que van desde simples ataques de suplantación de identidad hasta la ejecución remota de código en varios productos, entre los que se incluyen End of Life Software, Microsoft Graphics Component, Microsoft Office, Microsoft Scripting Engine, Microsoft Windows, None, Skype Empresarial, SQL Server, Visual Studio, Windows Hyper-V, Kernel de Windows, Windows Media Player y Windows OLE.

Respecto a las vulnerabilidades de este mes de diciembre destacamos las siguientes:

CVE-2019-1468

Ejecución remota de código en la librería font de Windows que

deriva de la incapacidad de gestionar ciertas fuentes embebidas. A

través de una fuente maliciosa de una página web un atacante podría

aprovechar esta vulnerabilidad.

CVE-2019-1471

Se trata de una vulnerabilidad de ejecución de código remoto en el hipervisor Hyper-V.

En ocasiones Hyper-V falla al validar la entrada de un usuario

autenticado en el sistema operativo virtualizado. Este fallo podría ser

aprovechado ejecutando una aplicación diseñada a medida en el sistema

operativo virtualizado, lo que permitiría ejecutar código arbitrario en

el host.

Visual Studio

Hay varias vulnerabilidades que afectan a Git para Visual Studio (CVE-2019-1349, CVE-2019-1350, CVE-2019-1352, CVE-2019-1354, CVE-2019-1387).

Git para Visual Studio tiene un error de validación en la entrada recibida por el usuario que podría conducir a una vulnerabilidad de ejecución remota de código. Es importante señalar que para que este ataque sea efectivo, el atacante tiene que persuadir a su víctima para que clone un repositorio malicioso, o encadenarlo con otros ataques para conseguirlo.

CVE-2019-1458

Elevación de privilegios en el componente Win32k.

A partir de una aplicación diseñada a medida y teniendo acceso previo

al sistema con un usuario sin privilegios, se podría tomar el control

total y ejecutar código arbitrario en modo kernel. Microsoft informa que este fallo ha sido ampliamente explotado.

CVE-2019-1469

Vulnerabilidad de fuga de información en Windows. Deriva de un comportamiento inesperado en Win32k,

debido a que en ocasiones no es posible proporcionar información del

núcleo. Un atacante podría aprovechar esta vulnerabilidad para obtener

secciones de memoria no inicializada o memoria del núcleo y luego usarla

para otros ataques.

CVE-2019-1485

Vulnerabilidad de ejecución remota de código en el motor VBscript.

Un atacante podría aprovechar esta vulnerabilidad para corromper la

memoria de un sistema afectado, lo que da como resultado la ejecución de

código arbitrario en el contexto del usuario actual. Para desencadenar

esta vulnerabilidad, la víctima debe visitar un sitio web malicioso

especialmente diseñado desde el navegador Internet Explorer. El atacante

también podría incrustar un ActiveX marcado como «seguro para la inicialización» en una aplicación o documento de Microsoft Office, ya que éste utiliza el motor de renderizado de Internet Explorer; y luego, convencer al usuario para que abra el archivo.

Es posible encontrar cada una de las vulnerabilidades y fallos parcheados este mes en la release note de diciembre y más información detallada en la Security Update Guide.

Más Información

Microsoft

https://portal.msrc.microsoft.com/en-us/security-guidance/releasenotedetail/2019-Dec

https://portal.msrc.microsoft.com/en-us/security-guidance

Vulnerabilidad Zero-Day afecta a Dropbox.

Dropbox es sin duda una de las opciones más populares cuando hablamos de almacenamiento en la nube. Es una plataforma que cuenta con muchos usuarios en todo el mundo (más de 500 millones) y esto hace que cuando hay vulnerabilidades puedan verse afectados muchos usuarios. Eso es lo que ha ocurrido en esta ocasión con una vulnerabilidad Zero-Day que afecta a Windows, el que es el sistema operativo más utilizado en equipos de escritorio.

Esta vulnerabilidad, en caso de ser explotada, permitiría a un atacante obtener una escalada de privilegios hasta el sistema reservado. Se trata de un fallo que está presente en el servicio DropBoxUpdater, que es responsable de mantener actualizada la aplicación del cliente.

DropBoxUpdater es el componente del paquete de software de cliente de Dropbox. Este actualizador se instala como un servicio y mantiene tareas programadas ejecutándose con permisos del sistema.

Vulnerabilidad parchada

Esta vulnerabilidad fue descubierta en el mes de septiembre por un grupo de investigadores de seguridad. La compañía fue avisada del problema y respondieron que tendrían una solución para finales de octubre (un mes después). Quienes descubrieron el problema informaron de que al pasar 90 días lo harían público. Esto es lo que ha ocurrido.

Desde MicroPath han lanzado un micro parche con el objetivo de corregir esta vulnerabilidad. Se proporciona de forma gratuita y solo hay que instalarlo y registrarse en 0Patch para aplicarlo inmediatamente en la aplicación de Dropbox.

Como siempre decimos, es muy importante contar con las últimas versiones y parches disponibles. A veces podemos sufrir vulnerabilidades de este tipo que se solucionan mediante actualizaciones que pueden sacar los propios fabricantes y desarrolladores. En este caso se trata de un fallo que ha afectado a Dropbox y a los usuarios de Windows, pero puede ocurrir algo similar en cualquier otra aplicación o sistema.

Nuestro consejo es mantener siempre que sea posible las actualizaciones automáticas configuradas. De esta forma podremos tener siempre las últimas versiones instaladas en nuestros sistemas y poder corregir problemas que aparezcan. Pero igualmente es interesante estar alerta de posibles vulnerabilidades que aparezcan y parches que salgan. El objetivo es que nuestros sistemas y aplicaciones que utilicemos estén perfectamente actualizadas y no puedan sufrir ataques. Esto es algo que hay que aplicar sin importar el sistema operativo o tipo de dispositivo que estemos utilizando.

Referencias:

https://www.onlinecloudbackups.net/dropbox-hack-causes-68m-user-emails-passwords-leak/

https://www.redeszone.net/noticias/seguridad/vulnerabilidad-dropbox-usuarios-windows/amp/

Plundervolt la nueva vulnerabilidad que afecta a los procesadores Intel.

Un grupo de investigadores de ciberseguridad ha descubierto una nueva vulnerabilidad de seguridad que afecta a los procesadores Intel. Etiquetada como CVE-2019-11157, su nombre es Plundervolt, un acrónimo de las palabras illaje y «subvoltaje».

Software Guard Extensions (SGX) es una tecnología que Intel ha introducido en sus procesadores modernos con el fin de limitar las posibles vías de éxito de los ciberataques, sin embargo, científicos han descubierto una forma de explotar dicho mecanismo para filtrar claves criptográficas y provocar errores en la memoria que pueden llegar a ser muy peligrosos.

El ataque que permite filtrar las claves criptográficas a través de SGX ha recibido el nombre de Plundervolt (CVE-2019-11157), y parte de la suposición de que el atacante debe ejecutar software con altos privilegios sobre el sistema objetivo. Si bien esto en teoría tendría que limitar el radio de acción de los ataques, es precisamente contra este tipo de escenarios para el que Software Guard Extensions fue creado.

La tecnología mencionada es un conjunto de códigos de instrucciones enfocado en la seguridad que ha sido introducido en los procesadores Intel modernos, pudiendo también ser entendido como una región privada del procesador que usa el cifrado de memoria basado en hardware para aislar cálculos y datos confidenciales, haciendo que queden fuera del alcance de los procesos maliciosos que se ejecutan con altos privilegios.

Sin embargo, los científicos tras Plundervolt argumentan que las fluctuaciones en el voltaje de la corriente que alimenta al procesador pueden terminar corrompiendo el normal funcionamiento de SGX. Al aumentar o reducir el voltaje al que está funcionando el procesador, los descubridores del ataque consiguieron provocar fallos en SGX que abrieron la puerta al filtrado de las claves criptográficas, rompiendo así las garantías de integridad y pudiendo además inducir fallos en la memoria que podrían ser utilizados para llevar a cabo otros tipos de ataques.

Para mayor información:

https://www.muycomputer.com/2019/12/11/procesadores-intel-ataque-filtrar-claves-criptograficas/

Un fallo de Linux posibilita el secuestro de conexiones VPN cifradas

Se ha revelado una nueva vulnerabilidad grave que afecta a la mayoría de los sistemas operativos similares a Linux y Unix, incluidos FreeBSD, OpenBSD, macOS, iOS y Android, que podría permitir espiar y manipular las conexiones VPN encriptadas a los ‘atacantes adyacentes de red’.

La vulnerabilidad, rastreada como CVE-2019-14899, reside en la pila de redes de varios sistemas operativos y puede explotarse tanto en flujos TCP IPv4 como IPv6. Dado que la vulnerabilidad no depende de la tecnología VPN utilizada, el ataque funciona contra protocolos de red privada virtual ampliamente implementados como OpenVPN, WireGuard, IKEv2 / IPSec y más según confirmaron los investigadores.

Para explotar esta vulnerabilidad es suficiente con enviar al dispositivo de la víctima una serie de paquetes de red no solicitados y observar las respuestas (sin importar que estén encriptados siquiera), por lo que puede realizarse tanto controlando un punto de acceso como conectándose a la red de la víctima.

Aunque existan variaciones entre los distintos sistemas operativos afectados, la vulnerabilidad permite en todos ellos inyectar datos en el flujo TCP , secuestrar conexiones y determinar:

- La dirección IP virtual de una víctima asignada por el servidor VPN,

- La existencia de conexiones activa a un sitio web determinado,

- Los números exactos de seq y ack contando los paquetes cifrados o examinando su tamaño.

Ya que al enviar un SYN-ACK a la IP virtual correcta, el dispositivo responde con un RST, mientras que si es enviado a una IP virtual incorrecta, no se recibe nada, es posible determinar la IP virtual de la víctima simplemente mediante el envío a su dispositivo de paquetes SYN-ACK a través de todo el espacio de la IP virtual.

Hasta la fecha, se ha confirmado que esta vulnerabilidad puede ser explotada con una gran cantidad de distribuciones Linux, especialmente en aquellas que usan la versión de systemd posterior al 28 de noviembre de 2018 (momento en el que se desactivó el filtrado de ruta inversa), por ejemplo:

- Ubuntu 19.10 (systemd)

- Fedora (systemd)

- Debian 10.2 (systemd)

- Arco 2019.05 (systemd)

- Manjaro 18.1.1 (systemd)

- Devuan (sysV init)

- MX Linux 19 (Mepis + antiX)

- Linux vacío (runit)

- Slackware 14.2 (rc.d)

- Deepin (rc.d)

- FreeBSD (rc.d)

- OpenBSD (rc.d)

La estrategia de mitigación propuesta por el equipo de investigación que descubrió la vulnerabilidad consiste en:

- Activar el filtrado de ruta inversa,

- Implementar el filtrado de direcciones de IP falsas (bogons), y

- Cifrar el tamaño y el tiempo del paquete.

Para mayor información: