Coronavirus: Campañas de estafa

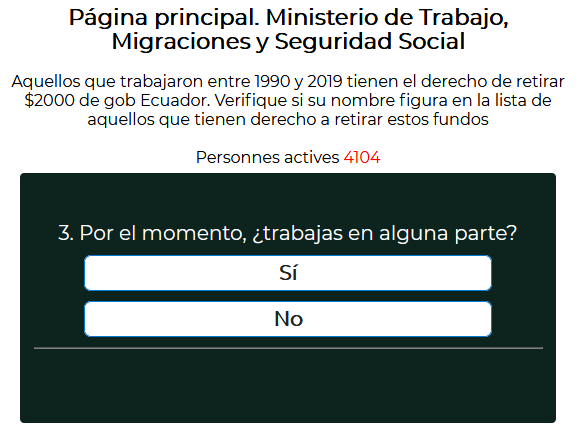

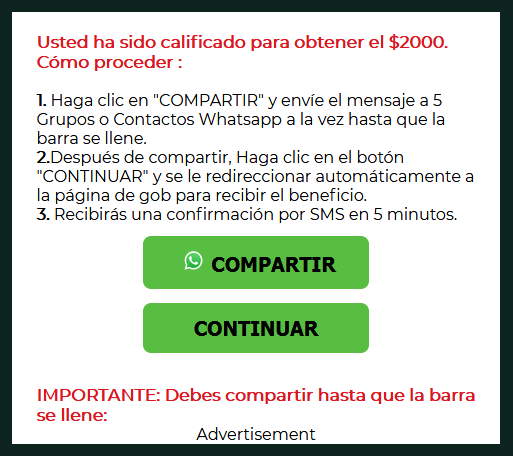

Se ha detectado una campaña de estafa, a nombre del Ministerio del Trabajo de Ecuador, ofreciendo un bono de $2000 a las personas que han trabajado entre 1990 y 2019.

La campaña se basa en una una encuesta de 4 preguntas con respuestas de SI o NO, tal como se muestra a continuación:

Una vez completada la encuesta, se solicita al usuario «COMPARTIR» la campaña mediante grupos o contactos de Whatsapp para posteriormente «CONTINUAR» con el cobro del beneficio.

Estas campañas son usadas para transferencia de dinero ilegal mediante el servicio de mensajería electrónica (Whatsapp) que difunde la página web maliciosa http[:]//sharê[.]com/ec/# y repite el ciclo de reenvío de mensajes. Los estafadores aprovechan la susceptibilidad de las personas ante la emergencia del COVID-19, convirtiéndolas en «mula de dinero».

Telconet como proveedor de servicios de telecomunicaciones, consciente de la importancia de resguardar integridad y disponibilidad de su red, recomienda:

- Ser escéptico en cualquier medio que pida abrir un enlace o descargar un archivo adjunto.

- No proporcionar información sensible o personal (correos electrónicos, usuarios, contraseñas).

- Revisar la información desde fuentes confiables tales como los sitios web o canales oficiales de noticias.

- Evitar reenviar mensajes en cadena cuya fuente sea desconocida.

Fuente:

CovidLock aprovecha el temor sobre el Coronavirus para instalar ransomware de Bitcoin.

Los piratas informáticos oportunistas tratan cada vez más de engañar a las víctimas utilizando sitios web o aplicaciones que pretenden proporcionar información o servicios relacionados con el coronavirus.

Los investigadores de amenazas a la seguridad cibernética, DomainTools, han identificado que el sitio web coronavirusapp.site facilita la instalación de un nuevo ransomware llamado «CovidLock».

El sitio web pide a sus visitantes que instalen una aplicación para Android que supuestamente hace un seguimiento de las actualizaciones relativas a la propagación de COVID-19, afirmando que notifica a los usuarios cuando un individuo infectado con el coronavirus se encuentra en su vecindad utilizando imágenes de mapa de calor.

El ransomware de CovidLock lanza un ataque de bloqueo de pantalla a las víctimas inadvertidas

A pesar de que parece mostrar la certificación de la Organización Mundial de la Salud y los Centros para el Control y la Prevención de Enfermedades, el sitio web es un conducto para el ransomware ‘CovidLock’, que lanza un ataque de bloqueo de pantalla a los usuarios desprevenidos.

Una vez instalado, CovidLock altera la pantalla de bloqueo del dispositivo infectado y exige un pago de 100 dólares en BTC a cambio de una contraseña que desbloquea la pantalla y devuelve el control del dispositivo al propietario.

Si la víctima no paga el rescate dentro de las 48 horas, CovidLock amenaza con borrar todos los archivos que están almacenados en el teléfono, incluyendo contactos, fotos y videos.

El programa muestra un mensaje destinado a asustar a los usuarios para que cumplan con su demanda, diciendo: «SU GPS ESTÁ VIGILADO Y SU UBICACIÓN ES CONOCIDA. SI INTENTAS ALGO ESTÚPIDO TU TELÉFONO SERÁ BORRADO AUTOMÁTICAMENTE».

DomainTools afirma haber realizado una ingeniería inversa de las claves de desencriptación para CovidLock, añadiendo que publicarán la clave.Los sitios web sobre Coronavirus son 50% más propensos a ser maliciosos

Según el analista de amenazas cibernéticas, Check Point, los dominios con temática de coronavirus tienen 50 más probabilidades de ser una fachada para actores maliciosos que otros sitios web.

Desde enero de 2020, la empresa estima que se han registrado más de 4,000 nombres de dominio relacionados con el coronavirus en todo el mundo, el 3% de los cuales se consideran «maliciosos» y el 5% «sospechosos».

Para más información:

–https://es.cointelegraph.com/news/covidlock-exploits-coronavirus-fears-with-bitcoin-ransomware

–https://www.larepublica.net/noticia/cuidado-con-covidlock-puede-bloquear-y-hasta-borrar-datos-de-su-celular

Coronavirus: Recomendaciones de seguridad ante amenazas de acceso remoto

Para controlar la propagación del coronavirus (COVID-19), muchas organizaciones han solicitado a los empleados que trabajen de forma remota. Hacerlo significa aprovechar las redes privadas virtuales (VPN) de la empresa y las soluciones de escritorio remoto para conectarse a los servicios.

Este cambio abre la puerta a una serie de amenazas de ciberseguridad que se dirigen específicamente a estas redes y soluciones. La protección de estas herramientas requiere la implementación de pasos específicos para garantizar la continuidad del negocio durante esta pandemia global.

Interrupción del servicio

Como las organizaciones ahora dependen principalmente del acceso remoto para sus negocios diarios, deben tomar medidas proactivas para protegerse contra las amenazas y mantener la continuidad. Exponer servicios críticos en Internet los hace vulnerables a la interrupción del servicio por ataques distribuidos de denegación de servicio (DDoS).

Los ataques DDoS pueden aprovechar muchas fuentes diferentes para generar y enviar tráfico malicioso a la víctima objetivo. Los ataques volumétricos intentarán consumir todo el ancho de banda disponible. Las soluciones de tubería limpia pueden proporcionar alivio en términos de restricciones de ancho de banda mediante el uso de filtrado por umbral, pero generalmente no distinguirán el tráfico bueno del tráfico malicioso y dejarán a la mayoría de los usuarios remotos afectados de manera intermitente o indefinida por el ataque cibernético.

Recomendaciones para protegerse contra la interrupción del servicio

Las organizaciones deben tomar medidas preventivas para garantizar la continuidad del servicio, ya que dependen cada vez más del acceso remoto para las operaciones diarias. Exponer servicios críticos en Internet los hace vulnerables a la interrupción del servicio por ataques DoS / DDoS.

Telconet como proveedor de servicios de telecomunicaciones, consciente de la importancia de resguardar integridad y disponibilidad de su red, recomienda:

• Implementar una solución DDoS híbrida, que combina DDoS basado en la nube con protección DDoS en las instalaciones, para proporcionar la mejor cobertura de ataque y minimizar la latencia.

• Asegurar que su solución de mitigación DDoS pueda proteger el tráfico legítimo y manejar cualquier crecimiento esperado a medida que más empleados trabajen de forma remota.

• Seleccionar soluciones que brinden protección basada en el comportamiento de todo tipo de ataques, incluidos ataques de ráfaga, ataques basados en DNS y ataques basados en cifrado.

Vulnerabilidades

En los últimos doce meses, las soluciones de acceso remoto se han vuelto cada vez más controvertidas porque las VPN empresariales se han convertido en el vector de ataque elegido para los ataques continuos de actores de amenazas avanzadas persistentes (APT). La solución de escritorio remoto de Microsoft, basada en el Protocolo de escritorio remoto (RDP), fue objeto de una advertencia de la Agencia de Seguridad Nacional (basada en una investigación) que revelaba que poco menos de un millón de máquinas con conexión a Internet eran vulnerables a la vulnerabilidad BlueKeep. RDP también ha sido el vector de ataque preferido para ransomware durante años. Según una investigación realizada por Coveware, RDP fue el vector de ataque utilizado por cada dos de cada tres rescates.

Recomendaciones para protegerse contra vulnerabilidades de VPN

Telconet como proveedor de servicios de telecomunicaciones, consciente de la importancia de resguardar integridad y disponibilidad de su red, recomienda:

• Actualización de VPN, dispositivos de infraestructura de red y dispositivos utilizados para entornos remotos de trabajo con los últimos parches de software.

• Implementar autenticación multifactor (MFA) en todas las conexiones VPN para aumentar la seguridad. Si no se implementa MFA, solicitar a los teletrabajadores que usen contraseñas seguras y no reutilicen contraseñas para otros fines o sitios.

• Restablecer credenciales asociadas con VPN potencialmente afectadas.

• Implementar controles de acceso granular en soluciones VPN para limitar el acceso según los perfiles de usuario.

• Asegurar y aplicar la postura de seguridad de los dispositivos cliente antes de permitir el acceso a los recursos internos.

Recomendaciones para protegerse contra la vulnerabilidad de BlueKeep RDP

Telconet como proveedor de servicios de telecomunicaciones, consciente de la importancia de resguardar integridad y disponibilidad de su red, recomienda:

• Aplicar las actualizaciones proporcionadas por Microsoft en mayo de 2019. Microsoft ofrece una lista de actualizaciones de seguridad y artículos de la base de conocimiento para sistemas Windows afectados.

Actividad de escaneo malicioso de RDP

Aproximadamente el 0.08% de los ataques Fuerza Bruta RDP son exitosos. Los ataques de fuerza bruta suelen durar de dos a tres días, según un informe reciente de Microsoft.

Para protegerse contra los ataques de adquisición de cuentas:

Telconet como proveedor de servicios de telecomunicaciones, consciente de la importancia de resguardar integridad y disponibilidad de su red, recomienda:

• Microsoft recomienda que los administradores del sistema combinen y monitoreen múltiples señales para detectar el tráfico de fuerza bruta RDP entrante en sus servidores.

Phishing

El miedo y la necesidad de información brinda una oportunidad para estafas y abusos cibernéticos. Se han descubierto numerosas campañas de phishing desde la pandemia de coronavirus.

Recomendaciones para protegerse contra los ataques de phishing

Telconet como proveedor de servicios de telecomunicaciones, consciente de la importancia de resguardar integridad y disponibilidad de su red, recomienda:

• Mantenerse actualizado con los productos antimalware y phishing e informar a los empleados sobre los peligros de abrir archivos adjuntos o hacer clic en enlaces en correos electrónicos de fuentes no confiables.

• Informar a los empleados sobre un aumento esperado en los intentos de phishing que prometen información sobre COVID-19.

Referencias:

Vulnerabilidad crítica en SMBv3 afecta a últimas versiones de Windows 10 y Windows Server.

Poco después de comunicar la lista mensual de actualizaciones de seguridad, Microsoft emitió un comunicado advirtiendo de una vulnerabilidad crítica, sin parche, que afecta al protocolo de red SMBv3 (Server Message Block), tanto en modo cliente como servidor.

Según parece, Microsoft tenía planeado incluir el parche en su paquete de actualizaciones mensual, habitualmente el segundo martes de cada mes, pero finalmente no fue así. Esto no evitó que detalles sobre esta vulnerabilidad salieran a la luz, dejando a millones de usuarios en riesgo, aunque de momento no hay constancia de que se esté explotando activamente.

Una explotación efectiva de dicha vulnerabilidad, permitiría al atacante la ejecución de código remoto en el servidor o cliente SMB. Para un ataque a un servidor, un usuario previamente autenticado podría enviar un paquete especialmente preparado. En el caso de un ataque a la parte cliente del protocolo, sería necesario convencer a un usuario, mediante phishing u otras técnicas similares, para que accediese a un servidor SMB malicioso. En ambos casos se produciría una ejecución de código en el equipo objetivo, permitiendo tomar el control del mismo.

Las plataformas afectadas son:

- Windows 10 Version 1903

- Windows 10 Version 1909

- Windows Server 1903

- Windows Server 1909

Mitigación

Mientras se espera la distribución de una solución definitiva, Microsoft recomienda en su comunicado deshabilitar la compresión en el protocolo SMBv3 en los servidores, a través del siguiente comando de PowerShell:

«Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» DisableCompression -Type DWORD -Value 1 -Force»

También se recalca que esta configuración no protege a los clientes, para los cuales la única medida efectiva es bloquear en el firewall las conexiones salientes al puerto 445/TCP fuera de la red local.

Si bien es sencillo aplicarlo en entornos empresariales, donde es habitual la presencia de un router/firewall que filtre el acceso a internet, en un entorno doméstico requerirá que el usuario configure su equipo o router para impedir estas conexiones.

Para mayor información:

Un fallo crítico en un plugin para WordPress deja vulnerables más de 200.000 webs.

Un popular plugin de temas para WordPress que cuenta con más de 200,000 instalaciones activas contiene una vulnerabilidad de software severa y fácil de explotar que, si no se parchea, podría permitir a los atacantes remotos no autenticados comprometer una amplia gama de sitios web y blogs.

El plugin vulnerable en cuestión es ‘ThemeGrill Demo Importer‘ el cual viene incluido en temas tanto gratuitos como premium vendidos por la compañía de desarrollo de software ThemeGrill.

El plugin ThemeGrill Demo Importer ha sido diseñado para permitir a los administradores de sitios de WordPress importar contenido de demostración, widgets y configuraciones de ThemeGrill, un amplio catálogo de temas para WordPress, lo que les facilita la personalización rápida tanto del tema importado como del propio sitio WordPress.

Según un informe que la compañía de seguridad de WebARX ha colgado en su web, cuando se instala y activa un tema ThemeGrill, el complemento afectado ejecuta algunas funciones con privilegios administrativos sin verificar si el usuario que ejecuta el código está autenticado y es un administrador.

El fallo podría en algún caso permitir que los atacantes remotos no autenticados borren toda la base de datos de sitios web específicos a su estado predeterminado, como paso previo a un inicio de sesión con credenciales por defecto, lo que, en última instancia, supondría la toma de control total del sitio web.

Entrando en detalles técnicos, el fallo radica en que una vez el plugin detecta que un tema ThemeGrill está instalado y activado, carga el archivo /includes/class-demo-importer.php que llama a reset_wizard_actions en admin_init en su línea 44.

La función admin_init se ejecuta no solo en el entorno de administración sino también en llamadas a /wp-admin/admin-ajax.php que no requieren que un usuario se autentique.

Igualmente, no hay verificación de autenticación en las funciones implicadas, y tan solo es necesario que el parámetro do_reset_wordpress esté presente en la URL de cualquier página basada en el ‘admin’ de WordPress, incluyendo /wp-admin/admin-ajax.php

Para más información:

– https://unaaldia.hispasec.com/2020/02

– https://www.webarxsecurity.com/critical-issue-in-themegrill-demo-importer/

Google y Microsoft compraron los datos robados por Avast.

Vice, una entidad reguladora de protección de datos de la República Checa, ha estado llevando a cabo una investigación en profundidad de las prácticas detrás de esta recopilación masiva de datos, revelando que los principales clientes a los que fueron vendidos nuestros datos eran gigantes tecnológicos como Google y Microsoft.

Entre otros la compañía habría registrado la información de búsquedas dentro Google y Google Maps, YouTube, la barra de Windows, y otros registros dentro del navegador entre los que destacan un especial interés en lo referente al comportamiento de los usuarios dentro de las páginas webs para adultos.

Por el momento, las autoridades checas están tratando de determinar hasta que punto Avast habría realizado un mal uso de los datos personales de sus clientes, «Existe la sospecha de una violación grave y extensa de la protección de los datos personales de los usuarios […] Sobre la base de los hallazgos, se tomarán más medidas y se informará al público en general a su debido tiempo«.

Y es que actualmente el debate está en el modo en que los datos recopilados se anonimizaron, que según declaran algunos expertos, todavía serían susceptibles para poder vincular a un individuo con un conjunto específico de datos.

Por su parte, y una vez cerrada la filial encargada de la recopilación de datos Jumpshot, Avast comenzó a trabajar y colaborar con los investigadores.

“Recibimos la solicitud de la DPA y trabajaremos diligentemente con la DPA en plena cooperación. Nos tomamos muy en serio la preocupación por la privacidad de nuestros usuarios, por lo que voluntariamente hicimos cambios en nuestra política de privacidad en diciembre y tomamos la decisión de cerrar Jumpshot el mes pasado”, declaraba el comunicado oficial de Avast.

Para más información:

-https://www.muycomputer.com/2020/02/13/avast-investigacion-venta-datos/

Encontrados 5 zero-days en Cisco Discovery Protocol

Investigadores de la empresa de seguridad Armis han encontrado cinco vulnerabilidades graves que afectan a decenas de millones de dispositivos que utilizan el protocolo CPD (Cisco Discovery Protocol) para descubrir otros dispositivos de la red aunque se encuentren en VLANs separadas.

El protocolo, el cual pertenece a la capa de enlace de datos (capa 2 del modelo OSI), es empleado por dispositivos como routers, teléfonos VoIP o cámaras de seguridad. Entre los posibles riesgos de las vulnerabilidades se encuentran romper la segmentación de la red, filtración de información de dispositivos como los de cámaras y teléfonos VoIP o realizar un ataque de intermediario (más conocido como ‘Man in the Middle’) para ganar privilegios en dispositivos de la red.

Cuatro de las vulnerabilidades encontradas permiten la ejecución remota de código (del inglés ‘Remote Code Execution’ o RCE), siendo sus identificadores CVE-2020-3119, CVE-2020-3111, CVE-2020-3110 y CVE-2020-3118. La quinta vulnerabilidad, identificada como CVE-2020-3120, permite realizar un ataque de denegación de servicio (conocido como DoS, del inglés ‘Denial of Service’). Las vulnerabilidades CVE-2020-3111 y CVE-2020-3110 también permiten realizar una denegación de servicio. Los investigadores también han publicado los resultados de su trabajo con los detalles técnicos.

Cisco ya ha publicado actualizaciones de seguridad por cada una de estas vulnerabilidades, las cuales afectan a diferentes dispositivos. Éstas son: CVE-2020-3120, CVE-2020-3119, CVE-2020-3118, CVE-2020-3111 y CVE-2020-3110. Puede comprobarse en cada uno de estos reportes si el dispositivo se encuentra entre los afectados, entre los que están varios routers de la serie Firepower, switchers Nexus y NCS, teléfonos IP y la serie 8000 de las cámaras de vigilancia de Cisco.

Para más información:

– https://www.armis.com/cdpwn/

– https://go.armis.com/hubfs/White-papers/Armis-CDPwn-WP.pdf

– https://unaaldia.hispasec.com/2020/02/encontrados-5-zero-days-en-cisco- discovery-protocol.html

ModSecurity 3 con Nginx vulnerable a ataque DoS

El ataque, que provoca un ‘segmentation fault’ por un análisis incorrecto de las cookies, ha sido catalogado con un CVSS de 7.5

Ervin Hegedüs, un colaborador habitual del proyecto de software libre ModSecurity, ha encontrado, junto con otros usuarios, un fallo en la forma en que ModSecurity 3 interpreta las cookies, la cual puede aprovecharse para producir una violación de segmento (del inglés ‘Segmentation Fault’) en el proceso de Nginx.

El error, que ya ha sido subsanado en una nueva versión, se encuentra en la forma en que divide las partes de una cookie, las cuales, si están bien formadas se separan con un igual (‘=’) entre clave y valor y punto y coma (‘;’) entre pares. No obstante, la nueva versión no se encontraba preparada para cadenas malformadas.

El fallo fue detectado en uno de los tests que no se superaban en la versión 3.0 de ModSecurity. Al realizar pruebas intentando reproducir el error, se comprobó que una cadena usando ‘=;‘ provocaba una violación de segmento en Nginx junto con el error ‘out_of_bounds exception’ en los registros del servidor web.

La vulnerabilidad ha recibido el identificador CVE-2019-19886 y ha sido catalogada con un nivel de criticidad de 7.5 sobre 10 según el cálculo usando CVSS. No se encuentran afectadas versiones anteriores a ModSecurity 3 y, en principio, no hay otros servidores web usados junto con ModSecurity afectados. No obstante, aparte de la actualización 3.0.4 que soluciona el error, se ha liberado un parche para aquellos usuarios que no puedan actualizar.

Para mayor información:

- https://nvd.nist.gov/vuln/detail/CVE-2019-19886

- https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/modsecurity-denial-of-service-details-cve-2019-19886/

Citrix publica los parches para CVE-2019-19781 que afecta a ADC y Gateway.

Finalmente, Citrix ha liberado la actualización para mitigar la vulnerabilidad crítica, asignada al código CVE-2019-19781, que fue publicada a principios de este mes. Desde entonces, dado el lapso de tiempo transcurrido, puede estimarse en cientos el número de dispositivos expuestos a internet que han sido vulnerados aprovechando este fallo.

La vulnerabilidad en cuestión, se corresponde con un ataque de directorio transversal que permitía a un atacante ejecutar de forma remota código arbitrario en varias versiones de los productos ADC y Gateway de Citrix, así como en versiones antiguas de Citrix SD-WAN WANOP.

Está valorada como crítica, con una puntuación de 9.8 y fue descubierta por el investigador Mikhail Klyuchnikov, trabajador de la empresa Positive Technologies, quien reportó de manera ética la incidencia siguiendo el procedimiento de publicación responsable aplicable en estos casos.

El lapso de tiempo transcurrido desde la detección del fallo hasta implementar una solución, ha permitido que, al menos durante la última semana, la vulnerabilidad haya sido aprovechada por docenas de grupos, tras la publicación del exploit que permitía automatizar la ejecución de código arbitrario en los objetivos vulnerables.

Consta, además, que la vulnerabilidad ha sido aprovechada para la instalación de malware con vistas a una posible campaña posterior. Identificado como «NOTROBIN», el software malicioso se encargaba de eliminar miners y otro tipo de malware propiedad de otros hipotéticos atacantes, con la intención de mantener acceso exclusivo a las máquinas comprometidas.

La mitigación de la vulnerabilidad pasa, como es de esperar , por actualizar inmediatamente todos los productos afectados por CVE-2019-19781, cuyas versiones pueden consultarse en esta lista.

Para mayor información:

La NSA descubre un fallo de seguridad que afecta a millones de equipos con Windows 10.

Microsoft acaba de liberar una actualización de seguridad con el fin de parchear un agujero de seguridad que afectaría a cientos de millones de PCs equipados con Windows 10 y Windows Server 2016/2019, y que estaría vinculada a un componente criptográfico que lleva décadas integrado en Windows, un archivo llamado crypt32.dll (parte fundamental de la Microsoft CryptoAPI) y usado por los desarrolladores para firmar digitalmente el software que crean con el fin de demostrar al sistema que éste no ha sido manipulado.

La descripción oficial indica que un atacante podría aprovechar la vulnerabilidad para firmar un ejecutable con código malicioso y hacerlo pasar como si viniera de una fuente legítima. El usuario no tendría forma de saberlo, ya que la firma digital parecería ser de un proveedor confiable.

De acuerdo con Neuberger, la NSA notificó a Microsoft de este fallo, por lo que es la primera vez que se acreditará a la agencia de seguridad por informar de una falla de seguridad. Los investigadores de la dependencia gubernamental descubrieron la vulnerabilidad y que a la fecha no hay reportes de que haya sido aprovechada.

NSA: De ocultar vulnerabilidades en provecho propio a avisar de su detección.

Microsoft, que reconoce la importancia de esta vulnerabilidad (aunque no la califica como «crítica»), afirma que no existen evidencias de que ningún ciberdelincuente haya hecho uso de la misma hasta ahora. Lo sorprendente es que ha podido crear el parche gracias a un aviso procedente de la NSA, la Agencia Nacional de Seguridad estadounidense, y es sorprendente porque en el pasado la NSA fue acusada de mantener en secreto un agujero de seguridad de Windows con el fin de contar con una puerta trasera que pudiera usar su exploit de vigilancia EternalBlue.

Ahora, según ha explicado a TechCrunch Anne Neuberger, directora de ciberseguridad de la NSA, su agencia evaluó los pros y los contras de mantener en secreto esta nueva vulnerabilidad, y decidió que lo más adecuado en este caso sería, al contrario de lo ocurrido hace 3 años, informar a Microsoft de su existencia para que pudiera tomar medidas.

Microsoft ha explicado que, ante el riesgo de que los sistemas del gobierno estadounidense y de ciertas empresas (como contratistas de sus fuerzas armadas o responsables de infraestructuras críticas) pudieran estar bajo ataque, éstos fueron los primeros en recibir el correspondiente parche. Las agencias federales estadounidenses ya han recibido órdenes de aplicarlo lo antes posible.

Pero ahora el parche ya está disponible para todos los usuarios del sistema operativo y, con el nombre de actualización ‘CVE-2020-0601’, podemos encontrarlo en la web de Seguridad de Windows, o bien instalarlo desde Windows Update, en el apartado ‘Actualización y seguridad’ de la Configuración de Windows.

Link para la actualizacion:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0601