VMware corrige vulnerabilidad crítica en Workstation y Fusion.

VMware lanzó actualizaciones de seguridad para corregir múltiples vulnerabilidades en VMware ESXi, Workstation y Fusion, siendo una de ellas un error crítico en las configuraciones predeterminadas de Workstation y Fusion que tienen gráficos 3D habilitados.

La Agencia de Seguridad de Ciberseguridad e Infraestructura de los Estados Unidos (CISA) también emitió una alerta hoy advirtiendo que un «atacante podría explotar algunas de estas vulnerabilidades para tomar el control de un sistema afectado», y alentando a los usuarios y administradores a actualizar lo antes posible.

Vulnerabilidad crítica con un puntaje base de 9.3 CVSSv3

El problema crítico de seguridad rastreado como CVE-2020-3962 es una falla de uso libre en el dispositivo SVGA que podría permitir a los atacantes locales ejecutar código arbitrario en el hipervisor desde una máquina virtual después de una explotación exitosa.

Para bloquear los ataques diseñados para abusar de esta vulnerabilidad, se recomienda a los usuarios de VMware Workstation (Pro y Player) y VMware Fusion (Pro) actualizar de inmediato a la versión 15.5.5, mientras que los clientes de VMware ESXi deben actualizar a ESXi_7.0.0-1.20.16321839, ESXi670 -202004101-SG o ESXi650-202005401-SG.

VMware también proporcionó una solución alternativa para los usuarios que no pueden actualizar inmediatamente sus instalaciones, lo que requiere deshabilitar la aceleración de gráficos 3D apagando la máquina virtual, yendo a VM> Configuración> Hardware> Pantalla y desmarcando «Acelerar gráficos 3D».

Defectos importantes y moderados de gravedad.

VMware corrigió otras nueve vulnerabilidades de seguridad ( CVE-2020-3963 , CVE-2020-3964 , CVE-2020-3965 , CVE-2020-3966 , CVE-2020-3967 , CVE-2020-3968 , CVE-2020-3969 , CVE -2020-3970 , CVE-2020-3971 ) impactando ESXi, Workstation y Fusion, con puntajes base CVSSv3 que van desde 4.0 a 8.1.

Después de explotar con éxito estas fallas, los atacantes con acceso local a una máquina virtual (con privilegios de administrador en algunos casos) podrían ejecutar código en el hipervisor desde la VM, activar una condición de denegación de servicio (DoS), leer información privilegiada en el hipervisor memoria o en memoria física.

VMware proporciona enlaces a descargas de actualizaciones de seguridad que abordan todos los problemas que afectan a los productos VMware ESXi, Workstation y Fusion.

En abril, VMware corrigió una vulnerabilidad crítica en la plataforma de administración de infraestructura virtual de vCenter Server que podría haber permitido a los atacantes tomar el control de los dispositivos virtuales afectados o los sistemas Windows.

Para más información:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-3962

Vulnerabilidades de Oracle E-Business Suite permitirían secuestro de operaciones comerciales

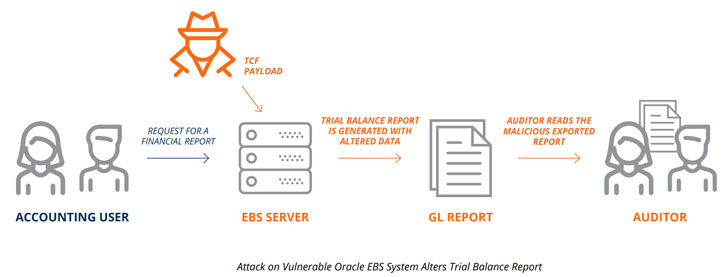

En un informe publicado por la empresa de ciberseguridad Onapsis, se revelaron detalles técnicos sobre las vulnerabilidades que informó en E-Business Suite (EBS) de Oracle, un grupo integrado de aplicaciones diseñadas para automatizar CRM, ERP y SCM operaciones para organizaciones.

Oracle parchó las dos vulnerabilidades, denominadas «BigDebIT» y calificó con un puntaje CVSS de 9.9, en una actualización de parche crítico (CPU) lanzada a principios de enero. Pero la compañía dijo que aproximadamente el 50 por ciento de los clientes de Oracle EBS no han implementado los parches hasta la fecha.

Los defectos de seguridad podrían ser explotados por atacantes para apuntar a herramientas de contabilidad como «General Ledger» en un intento de robar información confidencial y cometer fraude financiero.

Vale la pena señalar que los vectores de ataque BigDebIT se suman a las vulnerabilidades PAYDAY ya informadas en EBS descubiertas por Onapsis hace tres años, luego de lo cual Oracle lanzó una serie de parches hasta abril de 2019.

Identificado con los ID CVE-2020-2586 y CVE-2020-2587, los nuevos defectos residen en el Sistema de Gestión de Recursos Humanos (HRMS) de Oracle en un componente llamado Hierarchy Diagrammer que permite a los usuarios crear organizaciones y jerarquías de posición asociadas con una empresa. Juntos, pueden explotarse incluso si los clientes de EBS han implementado parches lanzados en abril de 2019.

Los defectos de Oracle E-Business Suite permiten a los atacantes secuestrar las operaciones comerciales.

«La diferencia es que con estos parches, se confirma que incluso con los sistemas actualizados son vulnerables a estos ataques y, por lo tanto, deben priorizar la instalación de la CPU de enero», dijo la compañía en una nota publicada en enero.

Si sus operaciones comerciales y la seguridad de los datos confidenciales dependen de E-Business Suite (EBS) de Oracle, asegúrese de haber actualizado recientemente y esté ejecutando la última versión disponible de software.

La importancia de aplicar la actualización de parche crítico

Dado el riesgo financiero involucrado, se recomienda que las empresas que usan Oracle EBS realicen una evaluación inmediata para asegurarse de que no están expuestas a estas vulnerabilidades y apliquen los parches para solucionarlos.

«Las organizaciones deben ser conscientes de que las herramientas GRC actuales y otros métodos de seguridad tradicionales (firewalls, controles de acceso, SoD y otros) serían ineficaces para prevenir este tipo de ataque en los sistemas vulnerables Oracle EBS. Si las organizaciones tienen sistemas Oracle EBS orientados a Internet, la probabilidad de amenaza potencial se vería significativamente aumentada. Las organizaciones bajo ataque no se darán cuenta del ataque y no conocerán el alcance del daño hasta que se encuentre evidencia de una auditoría interna o externa muy extensa». advierten los investigadores.

Referencias:

- https://thehackernews.com/2020/06/oracle-e-business-suite.html

- https://nvd.nist.gov/vuln/detail/CVE-2020-2586

- https://nvd.nist.gov/vuln/detail/CVE-2020-2587

Actualización de Seguridad de WordPress solventa múltiples vulnerabilidades XSS

La última versión de seguridad de WordPress 5.4.2, lanzada el pasado 10 de junio, contiene 23 correcciones y mejoras, que incluyen parches para seis vulnerabilidades XSS de riesgo moderado y otros errores de seguridad.

Las fallas de seguridad están presentes en las versiones 5.4.1 y anteriores, por tanto, es importante actualizar.

Para que se vean afectados por los riesgos de seguridad que fueron resueltos en la última versión de WordPress, se requiere un atacante autenticado. Esto significa que los administradores de sistemas que evitan que las personas se registren por sí mismas o que den acceso a personas desconocidas probablemente no se vean afectados.

Aun así, se recomienda actualizar el software, que en su mayoría será un proceso que ocurrirá automáticamente.

XSS destaca en la actualización

Uno de los problemas de XSS abordados por la actualización significaba que los usuarios autenticados con bajos privilegios podían agregar JavaScript a las publicaciones en el editor de bloques.

El defecto de seguridad central de WordPress fue descubierto por el investigador de seguridad Sam Thomas.

Un problema separado de XSS significaba que los usuarios autenticados con permisos de carga podían agregar JavaScript a los archivos multimedia.

Y el investigador Nrimo Ing Pandum encontró un problema de XSS autenticado a través de la carga de temas.

Pero el lanzamiento no se trata solo de errores XSS. La actualización también resuelve un problema de redireccionamiento abierto en wp_validate_redirect (), descubierto por Ben Bidner del equipo de seguridad de WordPress.

También se ha resuelto un problema en el que los comentarios de las publicaciones y páginas protegidas con contraseña se podían mostrar bajo ciertas condiciones.

Complemento peril

Por último, la solución también se debe a una falla de escalada de privilegios que significaba que la opción de establecer pantalla puede ser mal utilizada por complementos, descubiertos por el investigador de seguridad Simon Scannell de RIPS Technologies.

Scannell indicó: «El requisito era cualquier usuario con acceso al panel de administración del sitio, lo cual es posible con complementos como bbPress. Una superposición de estos dos complementos podría hacer que un usuario del foro no privilegiado se haga cargo del sitio «.

Estas diversas correcciones de seguridad se resumen en un aviso del equipo de seguridad de WordPress.

WordPress 5.4.2 es una versión de mantenimiento. La próxima versión principal será la versión 5.5, que tiene fecha de lanzamiento para mediados de agosto.

Para aquellos usuarios que aún no se encuentran en la versión 5.4, también hay versiones actualizadas de 5.3 y anteriores que solucionan los mismos problemas de seguridad.

Referencias:

- https://es.wordpress.org/category/actualizaciones/

- https://portswigger.net/daily-swig/wordpress-security-critical-flaw-fixed-in-bbpress-forum-plugin

- https://portswigger.net/daily-swig/wordpress-security-release-addresses-multiple-xss-vulnerabilities

Vulnerabilidad en Facebook Messenger permite ejecución de malware

El investigador de Reason Labs, Shai Alfasi, descubrió un problema en la aplicación de escritorio de Facebook Messenger para Windows, que está disponible en Microsoft Store. El programa ejecuta un recurso en una ruta no existente, permitiendo ubicar un malware para su ejecución con el cliente de Facebook.

El error detectado consiste en una llamada a la ruta «C:\python27\Powershell.exe», la cual corresponde a un directorio creado por el instalador del intérprete de Python, el directorio «c: \ python27» es una ubicación de baja integridad. Un malware podía crear esta misma ruta sin requerir privilegios de administrador para facilitar la ejecución del malware aprovechando dicha llamada.

La aplicación ejecuta código que no debe ejecutarse, lo que resulta en una vulnerabilidad que permite a los atacantes secuestrar una llamada de un recurso dentro del código de Messenger para ejecutar su malware. También es una amenaza de persistencia que le da al atacante acceso no detectado durante un período prolongado de tiempo.

La vulnerabilidad se corrigió en la nueva versión de la aplicación de escritorio de Facebook. Los usuarios que han instalado el cliente a través de la tienda de Microsoft pueden actualizar ya Facebook Messenger a una versión que resuelve este fallo. En caso de haber instalado el cliente a través de otra vía, se recomienda descargar una versión igual o superior a la 480.6.

Más información:

Zero-day en Servicio de Autenticación de Apple

Bhavuk Jain (@bhavukjain1), encontró una vulnerabilidad zero-day que afectaba a aplicaciones de terceros que usaban como método de autenticación el login con Apple.

El ID de correo electrónico de Apple es todo lo que se necesita para controlar cuentas en servicios que implementen la tecnología de Apple, gracias a una error en el servicio de autenticación de este.

Hay dos formas posibles de autenticar a un usuario en Apple: utilizando un JWT (JSON Web Token) o un código generado por el servidor de Apple.

El ataque consiste en que un externo podría falsificar un JWT al vincular cualquier ID de correo electrónico y obtener acceso a la cuenta de la víctima.

La severidad de esta vulnerabilidad es crítica ya que permitiría el robo de cuentas en servicios que implementen la tecnología de Apple. Muchos desarrolladores han integrado un método de autenticación con Apple, como Dropbox, Spotify, Airbnb, Giphy (ahora adquirido por Facebook). Estas aplicaciones pueden ser vulneradas si no han tomado otras medidas de seguridad adicionales para verificación del usuario.

Apple ha reparado la falla, e indicó que investigó sus registros internos y no se encontró pruebas de mal uso o compromiso de la cuenta por esta vulnerabilidad.

Más información:

- https://unaaldia.hispasec.com/2020/06/zero-day-en-el-servicio-de-autenticacion-de-apple-es-posible-tomar-el-control-de-las-cuentas-que-lo-implementen.html

- https://bhavukjain.com/blog/2020/05/30/zeroday-signin-with-apple/

- https://support.apple.com/en-us/HT210318

- https://www.bleepingcomputer.com/news/apple/sign-in-with-apple-vulnerability-earns-researcher-100-000/

Actualizaciones de Seguridad para VMware ESXi, Workstation, Fusion, VMRC y Horizon Client

Se han liberado actualizaciones de seguridad para múltiples vulnerabilidades de seguridad en VMware ESXi, Workstation, Fusion, VMRC y Horizon Client. La explotación exitosa de estas vulnerabilidades puede permitir una condición de denegación de servicio, hasta que un usuario normal escale de bajos privilegios a root.

Productos afectados:

- VMware ESXi versiones anteriores a la 6.7 ESXi670-202004101-SG

- VMware Workstation Pro / Player (Workstation) verisiones anteriores a la 15.5.2

- VMware Fusion Pro / Fusion (Fusion) versiones anteriores a la 11.5.5

- VMware Remote Console para Mac (VMRC for Mac) versiones 11.x y anteriores

- VMware Horizon Client para Mac versiones 5.x y anteriores

VMware ESXi, Workstation y Fusion son vulnerables bajo el CVE-2020-3958 y CVE-2020-3959 los cuales permiten que un actor malintencionado con acceso local no administrativo a una máquina virtual pueda bloquear el proceso vmx de la máquina virtual y provocar una denegación parcial del servicio.

VMware recomienda el uso de las versiones actualizadas no vulnerables:

- VMware ESXi 6.7 ESXi670-202004101-SG

- VMware Workstation Pro 15.5.2

- VMware Workstation Player 15.5.2

- VMware Fusion 11.5.5 (Latest)

VMware Horizon Client para Mac y VMRC para Mac son afectados por la vulnerabilidad bajo el CVE-2020-3957, la cual puede permitir a los atacantes con privilegios de usuario normales escalar sus privilegios de root. VMware aún no ha publicado una parche para esta vulnerabilidad.

Más infomación:

- https://www.vmware.com/security/advisories/VMSA-2020-0011.html

- https://www.us-cert.gov/ncas/current-activity/2020/05/29/vmware-releases-security-updates-multiple-products

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-3957

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-3958

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-3959

Nueva versión de malware que abre puertos RDP

Investigadores de SentinelOne han descubierto una nueva versión del malware Sarwent que abre los puertos RDP (Remote Desktop Protocol) en las computadoras infectadas para que hackers puedan obtener acceso a los equipos infectados.

Se cree que los operadores de Sarwent probablemente se están preparando para vender el acceso a estos sistemas, un método común para monetizar hosts con capacidad RDP.

El malware Sarwent es un troyano que existe desde 2018. En sus versiones anteriores, el malware contenía un conjunto limitado de funcionalidades, como la capacidad de descargar e instalar otro malware en computadoras comprometidas.

En las últimas semanas se ha descubierto dos actualizaciones críticas:

- La capacidad de ejecutar comandos de CLI personalizados a través del símbolo del sistema de Windows y las utilidades de PowerShell.

- Crear una nueva cuenta de usuario de Windows en cada host infectado, habilita el servicio RDP y luego modifica el firewall de Windows para permitir el acceso RDP externo al host infectado.

Esto significa que los operadores de Sarwent pueden usar el nuevo usuario de Windows que crearon para acceder a un host infectado sin ser bloqueado por el firewall local.

Los indicadores de compromiso (IOCs)para la nueva versión de malware Sarwent se incluyen en el informe de SentinelOne’s Sarwent. Se pueden usar estos IOCs para buscar infecciones de Sarwent en los dispositivos finales.

Aún no se ha confirmado exactamente cómo se distribuye Sarwent. Se cree que es posible que esto suceda a través de otro malware. De momento se recomienda realizar un monitoreo constante los indicadores de compromiso asociados al malware, además de que siempre se mantengan los equipos actualizados.

Hay que tomar en cuenta que una vez identificado un equipo con el malware, eliminar el malware de la computadora infectada no cerrará automáticamente el acceso RDP. Los usuarios, administradores o «limpiadores» también tienen que eliminar la cuenta de usuario configurada por el malware y cerrar el puerto de acceso RDP en el firewall.

Más información:

Exploit remoto para el plugin de WordPress Drag and Drop File Upload Contact Form 1.3.3.2

Se ha publicado un reciente exploit remoto para el plugin de WordPress Drag and Drop File Upload Contact Form con su versión 1.3.3.2.

Este exploit explota la vulnerabilidad CVE-2020-12800 la cual permite ejecutar código no autenticado mediante la carga de un archivo. Evitando las restricciones de tipos de archivos permitidos se puede llegar a subir un shell reverso para ganar acceso remoto al equipo.

El autor del exploit, Austin Martin, explica como se puede agregar el caracter ‘%’ al final de la extensión del tipo del archivo y al final del nombre del archivo que se sube. Por ejemplo, «php%» para el tipo de archivo y «shell.php%» para el nombre del archivo.

WordPress parchó esta vulnerabilidad y recomienda actualizar inmediatamente a la versión 1.3.4 disponible en la página oficial del Plugin de WordPress.

Para más información:

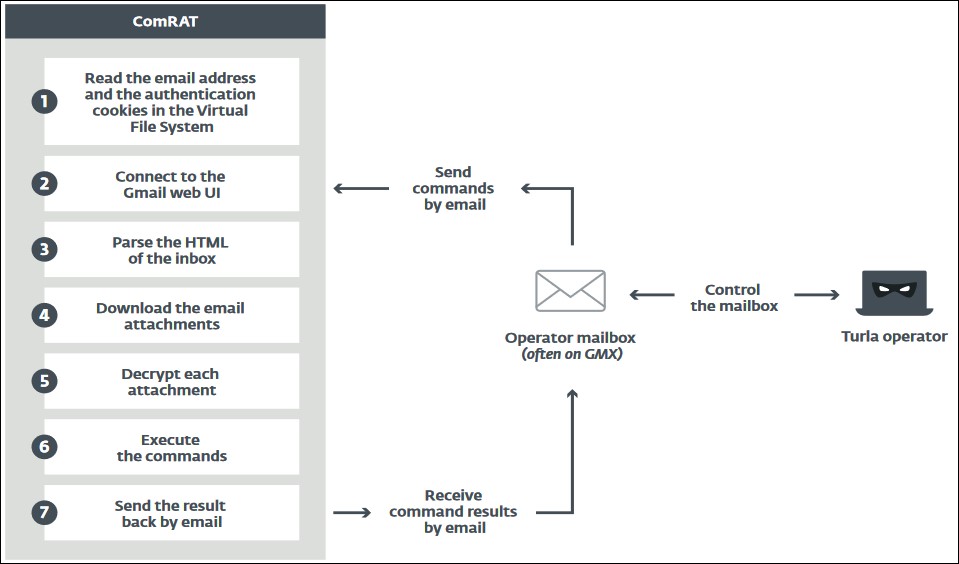

Backdoor ComRat ahora utiliza Gmail para C&C

ComRAT es un troyano de acceso remoto (RAT) que salió a la luz después de que el grupo Turla APT lo usó varios ataques hacia distintos países en el 2008. La primera versión de la puerta trasera tenía capacidades de gusano y se estaba extendiendo a través de unidades extraíbles.

Investigadores de seguridad de ESET han publicado un extenso informe que describe una nueva versión del malware ComRAT (también conocido como Agent.BTZ) utilizado por Turla APT.

Turla utiliza la interfaz de usuario web de Gmail como uno de los dos canales de comando y control para el malware actualizado, siendo el otro un canal de comunicación HTTP heredado.

Esta última iteración de ComRAT compilada en noviembre de 2019 se conecta a Gmail para descargar archivos adjuntos de correo que contienen comandos cifrados enviados por los operadores de Turla desde otros proveedores de correo electrónico.

«ESET ha encontrado indicios de que esta última versión de ComRAT todavía estaba en uso a principios de 2020, lo que demuestra que el grupo Turla sigue siendo muy activo y una gran amenaza para diplomáticos y militares».

A continuación se detalla las principales características de esta familia de malware:

- ComRAT ha sido usado para exfiltrar documentos sensibles. Los operadores utilizaron servicios en la nube públicos como OneDrive y 4shared para exfiltrar datos.

- ComRAT es un backdoor complejo desarrollado en C ++.

- ComRAT utiliza un sistema de archivos virtual FAT16 formateado en FAT16.

- ComRAT es distribuido utilizando métodos de acceso existentes, como el backdoor en PoserShell PowerStallion.

- ComRAT tiene dos canales de C&C

- https: utiliza exactamente el mismo protocolo que ComRAT v3

- Correo electrónico: utiliza la interfaz web de Gmail para recibir comandos y filtrar datos

- ComRAT puede realizar muchas acciones en las computadoras comprometidas, como la ejecución de programas adicionales o la extracción de archivos.

- El uso principal de ComRAT es robar documentos confidenciales.

- El instalador de ComRAT es un script de PowerShell que crea una tarea programada de Windows y llena un valor del Registro con el payload cifrado.

De acuerdo con la telemetría de ESET, se cree que ComRAT se instala a partir del uso un punto de apoyo existente, como podrían ser credenciales comprometidas o mediante otro backdoor de Turla.

Además de un uso de contraseñas robustas y de renovación continua, se recomienda estar atentos a comportamiento inusual que esté asociado a los indicadores de compromiso (IoC) relacionados con ComRAT, los cuales se pueden encontrar encontrar en el white paper publicado por ESET como en el repositorio de GitHub.

Mas Información:

- https://www.welivesecurity.com/la-es/2020/05/26/turla-actualizo-backdoor-comrat/

- https://unaaldia.hispasec.com/2020/05/nueva-version-del-malware-comrat-usa-gmail-con-cc.html

- https://www.bleepingcomputer.com/news/security/russian-cyberspies-use-gmail-to-control-updated-comrat-malware/

- https://www.welivesecurity.com/wp-content/uploads/2020/05/ESET_Turla_ComRAT.pdf

Safe-Linking: Resuelve una vulnerabilidad que ha afectado a Linux por 20 años

Durante casi dos décadas, los ciberdelincuentes se han aprovechado de un fallo de seguridad en el diseño de la memoria de los programas de Linux para explotar esta vulnerabilidad y tomar el control del ordenador de la víctima.

Los programas de Linux son los componentes básicos de millones de computadoras personales, dispositivos Android, computadoras portátiles, enrutadores de Internet, productos de IoT, televisores inteligentes y más. También se utilizan para crear servicios web para bancos globales, plataformas y grandes aerolíneas. Durante dos décadas, los programas de Linux ha sufrido una vulnerabilidad que permitía a cualquier ciberdelincuente ejecutar código malicioso una vez que la memoria de un sistema informático se modificaba, por lo general en áreas del diseño de la memoria del programa.

Los investigadores de Check Point® Software Technologies Ltd. (NASDAQ: CHKP), proveedor líder especializado en ciberseguridad a nivel mundial, presentan su último descubrimiento: un mecanismo de seguridad para los usuarios de Linux, el sistema operativo de código abierto más utilizado en el mundo, conocido como “safe-linking”.

Safe-Linking utiliza la aleatoriedad heredada de un mecanismo de seguridad que ahora está muy implementado en la mayoría de los sistemas operativos modernos, llamado Address-Space-Layout-Randomization (ASLR). ASLR elige aleatoriamente una dirección base en la que se cargará el programa, lo que obliga al pirata informático a tener que adivinar las direcciones de memoria correctas o filtrarlas de nuevo utilizando una vulnerabilidad adicional altamente específica. En otras palabras, “safe-linking” elimina los datos de la dirección del programa, por lo que el hacker ya no puede estar seguro de en qué parte de la memoria del sistema se cargará, lo que hace mucho más difícil para ellos lanzar un exploit.

Check Point indica que esta mitigación específica habría bloqueado varios exploits importantes implementados a lo largo de los años, convirtiendo los productos de software «rotos» en «inexplorables».

Safe-Linking no es una medida mágica que detendrá todos los intentos de explotación de hoy en día, la compañía, pero es otro paso en la dirección correcta. “Al obligar a los atacantes a tener una vulnerabilidad de fuga de memoria antes de que incluso puedan comenzar su explotación, ha elevado la barrera de seguridad y se ha hecho que las explotaciones sean más difíciles de ejecutar. Esto, a su vez, ayuda a proteger mejor a los usuarios a nivel mundial».

El parche ahora se está integrando con la implementación de biblioteca C estándar más común, glibc. Safe-Linking se lanzará en glibc 2.32 en agosto de 2020. Ya está en funcionamiento en la contraparte incorporada popular de glibc: uClibc-NG.

Más información:

- https://diarioti.com/mecanismo-safe-linking-resuelve-problema-de-ciberseguridad-de-20-anos-enlinux/112304

- https://research.checkpoint.com/2020/safe-linking-eliminating-a-20-year-old-malloc-exploit-primitive/

- https://www.zdnet.com/article/check-point-released-an-open-source-fix-for-common-linux-memory-corruption-security-hole/

- https://www.cybersecasia.net/news/researchers-finally-solve-20-year-old-linux-security-problem