Google envió el lunes 4 de julio actualizaciones de seguridad para abordar una vulnerabilidad de día cero de alta gravedad en su navegador web Chrome que, según dijo, se está explotando. La deficiencia, rastreada como CVE-2022-2294, se relaciona con una falla heap-based overflow en el componente WebRTC (heap overflow flaw) que brinda capacidades de comunicación de audio y video en tiempo real en los navegadores sin la necesidad de instalar complementos o descargar aplicaciones nativas.

Impacto de la vulnerabilidad

Los desbordamientos de búfer de almacenamiento dinámico, también denominados desbordamiento de almacenamiento dinámico o destrucción de almacenamiento dinámico, se producen cuando los datos se sobrescriben en el área de almacenamiento dinámico de la memoria, lo que provoca la ejecución de código arbitrario o una condición de denegación de servicio (DoS).

Heap-based buffer overflow se puede usar para sobrescribir punteros de función que pueden estar viviendo en la memoria, apuntándolos al código del atacante. Cuando la consecuencia es la ejecución de código arbitrario, esto a menudo se puede usar para subvertir cualquier otro servicio de seguridad.

Prueba de concepto

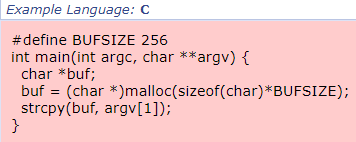

Ejemplo 1 : Si bien los ejemplos de buffer overflow pueden ser bastante complejos, es posible tener heap-based buffer overflows muy simples, aún explotables.

Al búfer se le asigna memoria de almacenamiento dinámico con un tamaño fijo, pero no hay garantía de que la cadena en argv[1] no exceda este tamaño y provoque un desbordamiento.

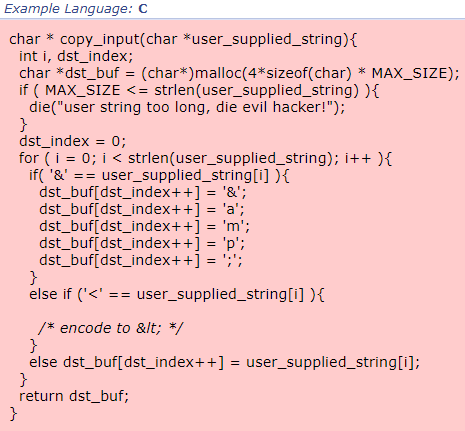

Ejemplo 2 : Este ejemplo aplica un procedimiento de codificación a una cadena de entrada y la almacena en un búfer.

El programador intenta codificar el caracter ampersand en la cadena controlada por el usuario; sin embargo, la longitud de la cadena se valida antes de aplicar el procedimiento de codificación. Además, el programador asume que la expansión de la codificación solo expandirá un caracter dado por un factor de 4, mientras que la codificación del ampersand se expande por 5. Como resultado, cuando el procedimiento de codificación expande la cadena, es posible que se desborde el búfer de destino si el atacante proporciona una cadena de muchos símbolos de unión.

Recomendaciones

- Se recomienda a los usuarios actualizar a la versión 103.0.5060.114 para Windows, macOS y Linux y 103.0.5060.71 para Android para mitigar posibles amenazas.

- A los usuarios de navegadores basados en Chromium como Microsoft Edge, Brave, Opera y Vivaldi se recomienda que apliquen las correcciones a medida que estén disponibles.

Para mayor información