Los operadores del esquema Hive ransomware-as-a-service (RaaS) han revisado su software de cifrado de archivos para migrar completamente a Rust y adoptar un método de cifrado más sofisticado.

Actualización de Hive

Con su última variante que incluye varias actualizaciones importantes, Hive también demuestra que es una de las familias de ransomware de más rápida evolución, lo que ejemplifica el ecosistema de ransomware en constante cambio.

De acuerdo a Microsoft Threat Intelligence Center (MSTIC), las actualizaciones en la última variante son efectivamente una revisión: los cambios más notables incluyen una migración de código completo a otro lenguaje de programación y el uso de un método de encriptación más complejo. El impacto de estas actualizaciones es de gran alcance, considerando que Hive es una carga útil de RaaS que Microsoft ha observado en ataques contra organizaciones en las industrias de software y atención médica por parte de grandes afiliados de ransomware como DEV-0237.

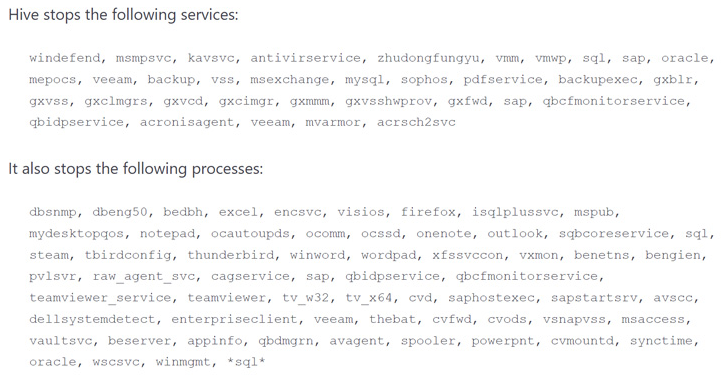

Detención de servicios

Lo que también ofrece es la capacidad de hacer que el malware sea resistente a la ingeniería inversa, haciéndolo más evasivo. Además, viene con funciones para detener servicios y procesos asociados con soluciones de seguridad que pueden detenerlo en seco los cuales se detallas a continuación :

Descubrimiento de nueva variante

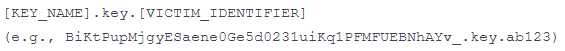

Microsoft Threat Intelligence Center (MSTIC) descubrió la nueva variante mientras analizaba las técnicas de ransomware Hive detectadas para eliminar archivos .key. Sabemos que Hive elimina su archivo de claves de cifrado, que contiene claves cifradas utilizadas para descifrar archivos cifrados y utiliza un patrón de nomenclatura coherente:

A dichos archivos .key les faltaba la parte [VICTIM_IDENTIFIER] del nombre del archivo, lo que provocó un análisis más profundo del ransomware Hive que los soltó. Este análisis condujo al descubrimiento de la nueva variante de Hive y sus múltiples versiones, que exhiben parámetros disponibles ligeramente diferentes en la línea de comandos y los procesos ejecutados.

Para mayor información a detalle, se debe dirigir a la página oficial.

Diferencias entre la variante anterior y la variante nueva

La principal diferencia entre la nueva variante de Hive y las antiguas es el lenguaje de programación utilizado. Las variantes antiguas se escribieron en GO (también conocido como GoLang), mientras que la nueva variante de Hive está escrita en Rust. Hive no es el primer ransomware escrito en Rust: BlackCat, otro ransomware frecuente, fue el primero. Al cambiar el código subyacente a Rust, Hive se beneficia de las siguientes ventajas que tiene Rust sobre otros lenguajes de programación:

- Ofrece memoria, tipo de datos y seguridad de subprocesos.

- Tiene un control profundo sobre los recursos de bajo nivel.

- Tiene una sintaxis fácil de usar.

- Tiene varios mecanismos de concurrencia y paralelismo, lo que permite un cifrado de archivos rápido y seguro.

- Tiene una buena variedad de bibliotecas criptográficas.

- Es relativamente más difícil aplicar ingeniería inversa.

Ejecución de Procesos

Como parte de su actividad de ransomware, Hive normalmente ejecuta procesos que eliminan las copias de seguridad y evitan la recuperación. Existen diferencias entre las versiones, y es posible que algunas muestras no ejecuten todos estos procesos, pero una muestra que inicia la mayoría de los procesos es SHA-256: 481dc99903aa270d286f559b17194b1a25deca8a64a5ec4f13a066637900221e:

- “vssadmin.exe delete shadows /all /quiet”

- “wmic.exe shadowcopy delete”

- “wbadmin.exe delete systemstatebackup”

- “wbadmin.exe delete catalog -quiet”

- “bcdedit.exe /set {default} recoveryenabled No”

- “bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures”

- “wbadmin.exe delete systemstatebackup -keepVersions:3”

Indicadores de compromiso (IOCs)

- f4a39820dbff47fa1b68f83f575bc98ed33858b02341c5c0464a49be4e6c76d3

- 88b1d8a85bf9101bc336b01b9af4345ed91d3ec761554d167fe59f73af73f037

- 065208b037a2691eb75a14f97bdbd9914122655d42f6249d2cca419a1e4ba6f1

- 33744c420884adf582c46a4b74cbd9c145f2e15a036bb1e557e89d6fd428e724

- afab34235b7f170150f180c7afb9e3b4e504a84559bbd03ab71e64e3b6541149

- 36759cab7043cd7561ac6c3968832b30c9a442eff4d536e901d4ff70aef4d32d

- 481dc99903aa270d286f559b17194b1a25deca8a64a5ec4f13a066637900221e

- 6e5d49f604730ef4c05cfe3f64a7790242e71b4ecf1dc5109d32e811acf0b053

- 32ff0e5d87ec16544b6ff936d6fd58023925c3bdabaf962c492f6b078cb01914

Recomendaciones

- Aplique MFA en todas las cuentas, elimine a los usuarios excluidos de MFA y exija estrictamente MFA de todos los dispositivos, en todas las ubicaciones, en todo momento.

- Monitorear el acceso a cuentas privilegiadas y activos críticos.

- Aplicar el modelo de acceso de «privilegios mínimos» para garantizar que los usuarios obtengan los privilegios mínimos que necesitan para desempeñar su función. Esto incluye revocar permisos de administrador local para cuentas de dominio.

- Educar a los empleados sobre las mejores prácticas de seguridad de datos, para asegurarse de que estén atentos cuando se trata de identificar y reportar correos electrónicos sospechosos.

Para mayor información