Se ha revelado una nueva vulnerabilidad de seguridad en la utilidad UnRAR de RARlab que, si se explota con éxito, podría permitir que un atacante remoto ejecute código arbitrario en un sistema que se basa en el binario. La falla, a la que se le asignó el identificador CVE-2022-30333, se relaciona con una vulnerabilidad de cruce de ruta en las versiones Unix de UnRAR que puede activarse al extraer un archivo RAR creado con fines malintencionados.

Impacto de la vulnerabilidad

Un atacante puede crear archivos fuera del directorio de extracción de destino cuando una aplicación o un usuario víctima extrae un archivo que no es de confianza. De acuerdo con los investigadores, si pueden escribir en una ubicación conocida, es probable que sean capaz de aprovecharlo de una manera que conduzca a la ejecución de comandos arbitrarios en el sistema.

Cualquier software que utilice una versión sin parches de UnRAR para extraer archivos que no son de confianza se ve afectado por la falla. Esto también incluye la suite de colaboración Zimbra, en la que la vulnerabilidad podría conducir a la ejecución remota de código autenticado previamente en una instancia vulnerable, dando al atacante acceso completo a un servidor de correo electrónico e incluso abusando de él para acceder o sobrescribir otros recursos internos dentro de la red de la organización.

La vulnerabilidad, en esencia, se relaciona con un ataque de enlace simbólico en el que se crea un archivo RAR de modo que contiene un enlace simbólico que es una combinación de barras diagonales y barras diagonales inversas (por ejemplo, «..\..\..\tmp/ shell«) para omitir las comprobaciones actuales y extraerlo fuera del directorio esperado.

Más específicamente, la debilidad tiene que ver con una función que está diseñada para convertir barras invertidas (‘\’) en barras diagonales (‘/’) para que un archivo RAR creado en Windows pueda extraerse en un sistema Unix, alterando efectivamente el enlace simbólico antes mencionado. a «../../../tmp/shell«.

En el caso de Zimbra, la explotación exitosa le da al atacante acceso a todos los correos electrónicos enviados y recibidos en un servidor de correo electrónico comprometido. Pueden silenciosamente funcionalidades de inicio de sesión de puerta trasera y robar las credenciales de los usuarios de una organización. Con este acceso, es probable que puedan escalar su acceso a servicios internos aún más sensibles de una organización. El único requisito para este ataque es que UnRAR esté instalado en el servidor, lo que se espera, ya que es necesario para el análisis de virus y la comprobación de spam de archivos RAR.

Productos afectados

La vulnerabilidad en RARLAB UnRAR anterior a 6.12 ha sido identificada CVE-2022-30333 y tiene una puntuación de 7.5 – ALTA. Zimbra ha realizado cambios de configuración para usar el paquete 7zip en lugar de UnRAR.

Como saber si estoy afectado

El parche de seguridad oficial de RarLab está contenido en el código fuente de UnRaR versión 6.1.7 y se incluye con los archivos binarios de la versión 6.12. Cualquier versión anterior puede ser vulnerable. Solo los binarios de Unix (excepto Android) se ven afectados por esta vulnerabilidad. WinRAR está libre de este error.

Relación con Zimbra

Zimbra no tiene la culpa de esta vulnerabilidad UnRAR, pero su explotación solo es posible debido a los amplios permisos asociados con el servicio afectado. Por ejemplo, un atacante no autenticado puede escribir un shell JSP en el directorio web mientras se trata de un servicio no relacionado. Una instancia de Zimbra se ve afectada si se instala UnRAR, lo que se espera, ya que se requiere para la verificación de spam y el escaneo de virus de archivos RAR. Debido a la forma en que se invoca a UnRAR, también se espera que se instale la implementación de RarLab, que es la vulnerable.

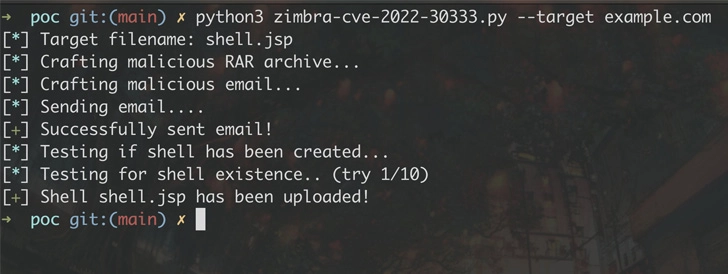

Explotación en Zimbra

Como se mencionó anteriormente, cuando se recibe un correo electrónico con un archivo RAR adjunto, Amavis lo extrae automáticamente para su análisis a través de UnRAR. En Zimbra, la mayoría de los servicios, incluido el servidor de Amavis, se ejecutan como usuario de Zimbra.

Como consecuencia, la primitiva de escritura de archivos permite crear y sobrescribir archivos en los directorios de trabajo de otros servicios. Un atacante puede lograr el impacto de RCE a través de varios medios. Un ejemplo de este ataque sería que un atacante podría escribir un shell JSP en un directorio web. Afortunadamente, la mayoría de las instancias de Zimbra tienen sus servicios distribuidos en varios servidores y, por lo tanto, esta ruta de explotación no es posible en la mayoría de las instalaciones. Sin embargo, se han informado múltiples rutas diferentes de explotación que funcionan en instalaciones distribuidas. Por esta razón, recomendamos actualizar UnRAR inmediatamente, incluso si su servidor web y su servidor de correo no están en la misma máquina física.

Obtención de acceso de root después de la explotación

Cuando un atacante ha explotado con éxito la vulnerabilidad UnRAR en una instancia de Zimbra, puede ejecutar comandos arbitrarios del sistema como usuario de Zimbra. Al momento existe una escalada de privilegios conocida públicamente de zimbra a root, junto con un código de explotación.

Para mas información acerca de la explotación de root, se debe dirigir a la página oficial.

Recomendaciones

- Se recomienda actualizar UnRAR inmediatamente, incluso si su servidor web y su servidor de correo no están en la misma máquina física.

- Cualquier software que utilice una versión sin parches de UnRAR para extraer archivos que no son de confianza se ve afectado por la falla.

Para mayor información