Microsoft advierte de campaña ransomware en dispositivos Android

Microsoft advirtió a los usuarios el jueves pasado que ha detectado una pieza sofisticada de ransomware de Android que abusa de los servicios de notificación para mostrar una nota de rescate.

El ransomware de Android generalmente permite a los ciberdelincuentes obtener ganancias no cifrando archivos, como en el caso del ransomware dirigido a sistemas de escritorio, sino mostrando una nota de rescate en pantalla completa que es difícil de eliminar para el usuario.

Microsoft dice que esta familia de ransomware de Android en particular ha existido por un tiempo y sus desarrolladores han continuado realizando mejoras. Las variantes anteriores del malware abusaron de las funciones de accesibilidad de Android o de las ventanas de alerta del sistema para mostrar la nota de rescate. Sin embargo, Google ha tomado medidas para evitar el abuso de estas funciones, y algunos métodos utilizados por los atacantes pueden detectarse o pasarse por alto fácilmente.

En un esfuerzo por aumentar sus posibilidades de éxito, la última versión del ransomware de Android, que Microsoft rastrea como AndroidOS / MalLocker.B, utiliza una nueva técnica para mostrar la nota de rescate y hacer que sea más difícil de eliminar. La nota de ransomware suele ser un aviso policial falso que informa a la víctima que se han encontrado imágenes explícitas en su dispositivo y le indica que pague una multa en un plazo de 24 horas. El malware muestra la nota de rescate mediante una notificación de «llamada», que requiere la atención inmediata del usuario, combinada con el método de devolución de llamada «onUserLeaveHint ()» de la clase Activity, que se llama cuando una aplicación está a punto de pasar a segundo plano después de el usuario ha presionado la tecla de inicio en su teléfono inteligente, explicó el investigador de Microsoft Dinesh Venkatesan. Esto asegura que la nota de rescate continúe mostrándose en la pantalla independientemente de lo que haga la víctima.

Microsoft también señaló que detectó un fragmento de código en la última versión que aprovecha un módulo de aprendizaje automático de código abierto que permite a los desarrolladores cambiar el tamaño y recortar automáticamente una imagen en función del tamaño de la pantalla del dispositivo. Este código no parece usarse en las versiones actuales del ransomware, pero si se implementa por completo, garantizará que la nota de rescate se muestre en la pantalla sin distorsionarse, lo que, según Microsoft, hace que las amenazas sean más creíbles y aumenta las posibilidades de el rescate se paga.

Microsoft ha publicado un artículo con detalles técnicos sobre cómo funciona el malware y cómo las organizaciones pueden protegerse contra tales amenazas.

La recomendación de seguridad para los usuarios finales es descargar aplicaciones única y exclusivamente de la tienda oficial de Android, Google Play Store. De igual manera, es importante validar la reputación de la aplicación, disponible en la sección de comentarios de la tienda digital.

Más información:

Vulnerabilidad XSS presente en Django REST Framework

El investigador de seguridad Borja Tarrasa ha hecho público a través de un boletín de Red Hat Bugzilla un fallo de seguridad, para el cual un atacante podría realizar ataques de tipo Cross-site Scripting (XSS) en Django.

Esta vulnerabilidad, que afecta a versiones anteriores a la 3.11.2 y 3.12.0 de Django REST Framework, es etiquetada con el identificador CVE-2020-25626. Django REST Framework un conjunto de herramientas que permite el desarrollo de APIs web en este software de código abierto. Al utilizar la API navegable de Django REST Framework en las versiones afectadas no se filtran correctamente ciertos parámetros proporcionados por el usuario, esto podría permitir a un atacante inyectar etiquetas maliciosas y, de esta forma, explotar la vulnerabilidad XSS de manera remota sin necesidad de autenticación.

Algunas de las versiones afectadas son las siguientes.

- cpe:/a:encode:django-rest-framework:3.11.1:

- cpe:/a:encode:django-rest-framework:3.11.0:

- cpe:/a:encode:django-rest-framework:3.10.3:

- cpe:/a:encode:django-rest-framework:3.10.2:

- cpe:/a:encode:django-rest-framework:3.10.1:

- cpe:/a:encode:django-rest-framework:3.10.0:

- cpe:/a:encode:django-rest-framework:3.9.4:

- cpe:/a:encode:django-rest-framework:3.9.3:

- cpe:/a:encode:django-rest-framework:3.9.2:

- cpe:/a:encode:django-rest-framework:3.9.1:

- cpe:/a:encode:django-rest-framework:3.9.0:

Se recomienda actualizar a la brevedad posible a las versiones 3.11.2 y 3.12.0 disponibles en su página oficial.

Referencia:

- https://unaaldia.hispasec.com/2020/10/vulnerabilidad-xss-en-django-rest-framework.html

- https://www.django-rest-framework.org/community/release-notes/#312x-series

- https://access.redhat.com/security/cve/cve-2020-25626

- https://bugzilla.redhat.com/show_bug.cgi?id=1878635

- https://www.cybersecurity-help.cz/vdb/SB2020100114

Fallos de seguridad en antivirus conocidos podrían poner en riesgo equipos Windows

Un antivirus es un software esencial para mantener la seguridad de las computadoras, especialmente cuando se conectan a internet. Se ejecuta en segundo plano y ante sospecha de riesgo bloquea y queda a la espera de las acciones del usuario. Normalmente, los antivirus son considerados como seguros pero en caso de ser vulnerables podrían aumentar el riesgo de infección, compromiso y propagación de malware en la red.

Según un informe de CyberArk Labs, graves vulnerabilidades en los antivirus sumado a los altos privilegios asociados a menudo con los productos antimalware los hacen más propensos a la explotación a través de ataques de manipulación de archivos, lo que da como resultado un escenario en el que el malware obtiene permisos elevados en el sistema.

El fallo afecta a los antivirus más usados en el mercado. El listado es el siguiente, con el correspondiente ID de vulnerabilidad que ha afectado a cada uno de ellos.

| Antivirus | Vulnerabilidades |

| Kaspersky | CVE-2020-25043, CVE-2020-25044, CVE-2020-25045 |

| McAfee | CVE-2020-7250, CVE-2020-7310 |

| Symantec | CVE-2019-1954 |

| Fortinet | CVE-2020-9290 |

| Check Point | CVE-2019-8452 |

| Trend Micro | CVE-2019-19688, CVE-2019-19689 y otras tres vulnerabilidades sin ID asignado. |

| Avira | CVE-2020-13903 |

| Microsoft Defender | CVE-2019-1161 |

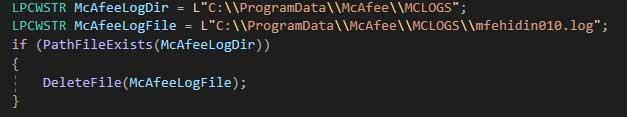

Dentro de las vulnerabilidades encontradas se destaca aquella que permite a un atacante eliminar archivos de cualquier parte del ordenador. El origen del fallo es la Discretionary Access Control Lists (DACL) y la carpeta ProgramData, que se usa por las aplicaciones para almacenar datos de usuarios estándar sin requerir permisos. Sin embargo, como el usuario tiene permisos para escribir y borrar en el directorio, cuando un proceso sin privilegios crea una carpeta en ProgramData, posteriormente esa carpeta puede usarse por un proceso que sí tenga los privilegios.

Así, un atacante podría ejecutar dos procesos: uno con privilegios y otro sin ellos que compartan el mismo archivo de registro en ProgramData. Con ello, se podría usar el proceso con privilegios para eliminar el archivo de ProgramData y crear un enlace simbólico que puede redirigir a cualquier lugar donde el atacante tenga el archivo con contenido malicioso.

Ádemás, un atacante podría aprovechar una falla de secuestro de DLL en Trend Micro, Fortinet y otras soluciones antivirus para colocar un archivo DLL malicioso en el directorio de la aplicación y elevar los privilegios, por tanto se insta a que las listas de control de acceso deben ser restrictivas para evitar vulnerabilidades de eliminación arbitrarias, CyberArk enfatizó la necesidad de actualizar los marcos de instalación para mitigar los ataques de secuestro de DLL.

Todos los fallos de seguridad han sido solucionados y se recomienda a los usuarios aplicar la última actualización disponible de sus antivirus.

Referencias:

Vulnerabilidades en equipos Fortinet

Fortinet hizo públicas dos vulnerabilidades que afectan a varias versiones de FortiOS en equipos Fortigate.

La vulnerabilidad bajo el identificador CVE-2020-12820 permite que un atacante remoto ejecute código arbitrario en el sistema de destino. La vulnerabilidad existe debido a un error de límite en el demonio VPN SSL. Un atacante remoto autenticado en la VPN SSL podría bloquear el demonio FortiClient NAC (fcnacd) y potencialmente ejecutar código arbitrario solicitando un nombre de archivo FortiClient grande. La explotación exitosa de esta vulnerabilidad puede resultar en un compromiso completo del sistema vulnerable así como una denegación de servicio.

La vulnerabilidad bajo el identificador CVE-2020-12819 permite a un atacante remoto realizar un ataque de denegación de servicio (DoS). La vulnerabilidad existe debido a un error de límite en el procesamiento de mensajes del Protocolo de control de enlace en FortiOS que puede permitir que un atacante remoto con credenciales VPN SSL válidas bloquee el demonio VPN SSL enviando un paquete LCP grande, cuando el modo túnel está habilitado. La ejecución de código arbitrario puede ser teóricamente posible, aunque prácticamente muy difícil de lograr en este contexto.

Las versiones de FortiOS que son afectadas por estas vulnerabilidades son las siguientes: 5.6.0, 5.6.1, 5.6.2, 5.6.3, 5.6.4, 5.6.5, 5.6.6, 5.6.7, 5.6.8, 5.6.9, 5.6.10, 5.6.11, 5.6.12, 6.0.0, 6.0.1, 6.0.2, 6.0.3, 6.0.4, 6.0.5, 6.0.6, 6.0.7, 6.0.9, 6.0.10, 6.2.1, 6.2,2, 6.2.3, 6.2.4, 6.4.0, 6.4.1.

Para el caso de las dos vulnerabilidades el atacante debe estar autenticado, pero si usted tiene una versión afectada, Fortinet recomienda realizar las siguientes actualizaciones:

- Para versiones 5.6.x, actualizar al menos a la versión 5.6.13.

- Para versiones 6.0.x, actualizar al menos a la versión 6.0.11.

- Para versiones 6.2.x, actualizar al menos a la versión 6.2.5.

- Para versiones 6.4.x, actualizar al menos a la versión 6.4.2.

Más información:

- https://www.fortiguard.com/psirt/FG-IR-20-083

- https://www.fortiguard.com/psirt/FG-IR-20-082

Vulnerabilidad de ejecución de código en la aplicación Instagram

El equipo de Check Point ha descubierto una vulnerabilidad crítica que se puede utilizar para realizar ejecución remota de código en el teléfono de una víctima. Un atacante simplemente envía una imagen a la víctima por correo electrónico, WhatsApp u otras plataformas de intercambio de medios. Cuando la víctima abre la aplicación de Instagram, se produce la explotación.

Los investigadores de Check Point descubrieron el fallo tras realizar pruebas de fuzzing sobre librerías de código abierto no declaradas utilizadas por la aplicación. En la imagen a continuación, se puede ver que cuando carga una imagen usando Instagram, se cargan tres objetos compartidos: libfb_mozjpeg.so, libjpegutils_moz.so y libcj_moz.so.

El sufijo «moz» es la abreviatura de «mozjpeg», que es la abreviatura de Mozilla JPEG Encoder Project. El proyecto “Mozjpeg” es un proyecto de Mozilla lanzado en el 2014, en el que se anunció un codificador JPEG construido sobre libjpeg-turbo, para proporcionar una mejor compresión de imágenes web, a expensas del rendimiento. El proyecto de código abierto es específicamente para imágenes en la web.

La función vulnerable detectada por Check Point es read_jpg_copy_loop que permite un desbordamiento de memoria durante el proceso de descompresión.

Se le ha asignado el identificador CVE-2020-1895 a la vulnerabilidad que ya ha sido corregida por Facebook en la versión 128.0.0.26.128 de la aplicación, tanto para equipos Android como iOS.

Más información:

- https://www.facebook.com/security/advisories/cve-2020-1895

- https://research.checkpoint.com/2020/instagram_rce-code-execution-vulnerability-in-instagram-app-for-android-and-ios/

- https://unaaldia.hispasec.com/2020/09/ejecucion-remota-de-codigo-en-instagram.html

- https://www.incibe-cert.es/alerta-temprana/vulnerabilidades/cve-2020-1895

Vulnerabilidad crítica en productos Intel vPro permitiría a atacantes no autenticados escalación de privilegios

Intel parcheó una vulnerabilidad crítica de escalación de privilegios, registrada con ID CVE-2020-8758, la vulnerabilidad se encuentra en su tecnología de administración activa (AMT), que se utiliza para la administración remota fuera de banda de las PC.

AMT es parte de la plataforma Intel vPro (término de marketing general de Intel para su colección de tecnologías de hardware informático) y lo utilizan principalmente las tiendas de TI empresariales para la gestión remota de sistemas corporativos. La falla puede ser aprovechada por un atacante no autenticado en la misma red para escalar privilegios. El problema, encontrado internamente por los empleados de Intel, obtuvo puntaje de 9.8 sobre 10 en la escala CVSS, que lo convierte en un fallo crítico, según Intel en un aviso de seguridad.

La falla se debe a restricciones de búfer inadecuadas en un subsistema de red de componentes de terceros dentro de Intel AMT. Un factor importante que influye en la dificultad de explotar la falla es si AMT está «aprovisionado» o no. Para utilizar AMT, los sistemas deben pasar por un proceso llamado «aprovisionamiento». Este proceso se usa para conectar la computadora a un equipo remoto que se usa para administrarla (por ejemplo, insertando una unidad USB formateada especialmente).

Si se aprovisiona AMT, puede permitir que un usuario no autenticado habilite potencialmente la escalada de privilegios a través del acceso a la red. Sin embargo, un atacante necesitaría estar autenticado y tener acceso local para aprovechar la falla si el sistema AMT no está aprovisionado.

Intel AMT ha tenido problemas de seguridad antes. A principios de junio, Intel corrigió dos fallas críticas (CVE-2020-0594 y CVE-2020-0595) que existen en el subsistema IPv6 de AMT. Las fallas podrían potencialmente permitir que un usuario no autenticado obtenga privilegios elevados a través del acceso a la red. Asimismo, en 2018 se encontró otro fallo en AMT que podría haber permitido a un atacante evadir los inicios de sesión y colocar puertas traseras en las computadoras portátiles, permitiendo a los adversarios el acceso remoto a las computadoras portátiles.

Las versiones afectadas son Intel AMT e Intel ISM anteriores a 11.8.79, 11.12.79, 11.22.79, 12.0.68 y 14.0.39.

“Se recomienda que los usuarios de Intel AMT e Intel ISM actualicen a la última versión proporcionada por el fabricante del sistema que resuelve estos problemas”, según el aviso de Intel.

Referencias:

Actualización de seguridad Septiembre 2020 para Android repara 53 fallos de severidad alta y crítica

Google corrigió fallas vinculadas a 53 CVE como parte de sus actualizaciones de seguridad de septiembre para el sistema operativo Android, lanzadas el martes pasado. Como parte de esto, Qualcomm, cuyos chips se utilizan en dispositivos Android, parcheó una combinación de vulnerabilidades de gravedad alta y crítica vinculadas a 22 CVE.

«El más grave de estos problemas es una vulnerabilidad de seguridad crítica en el componente Media Framework que podría permitir a un atacante remoto que utilice un archivo especialmente diseñado para ejecutar código arbitrario dentro del contexto de un proceso privilegiado«.

Android Security Team

Android Media Framework incluye soporte para reproducir una variedad de tipos de medios comunes, por lo que los usuarios pueden utilizar fácilmente audio, video e imágenes. La falla (CVE-2020-0245) permite ejecución remota de código (RCE) en las versiones de Android 8.0, 8.1 y 9, pero esa gravedad se reduce a «alta» y el impacto en cambio es la divulgación de información para la versión 10 de Android.

Los fabricantes de dispositivos Android suelen publicar sus propios parches para abordar las actualizaciones junto con el boletín de seguridad mensual o después. Samsung dijo en un comunicado de seguridad de septiembre que lanzará varios parches de boletines de seguridad de Android para los principales modelos de Samsung. Y, según un boletín, una actualización de seguridad para los dispositivos Pixel, que se ejecutan en el sistema operativo Android de Google, «llegará pronto».

Referencia:

BLURtooth y BLESA, fallos detectados en servicio de Bluetooth

Durante los últimos días se han hecho público dos fallos de seguridad que afectan al protocolo de conexión de dispositivos de corto alcance, Bluetooth.

El primero de ellos, denominado BLURtooth (CVE-2020-15802), fue descubierto de forma independiente por investigadores de la École Polytechnique Fédérale de Lausanne (EPFL) y la Universidad de Purdue. El problema existe en el proceso de emparejamiento para las versiones de Bluetooth 4.0 a 5.0. Este proceso de emparejamiento se denomina Derivación de claves de transporte cruzado (CTKD).

Hay dos tipos de protocolos Bluetooth relacionados con el ataque: el Bluetooth Classic más antiguo (también conocido como Bluetooth Basic Rate / Enhanced Data Rate, o BR / EDR) y el más nuevo Bluetooth Low Energy (BLE). Mientras que BR / EDR se utilizan principalmente para aplicaciones de audio como conexiones telefónicas inalámbricas, auriculares inalámbricos y altavoces inalámbricos, BLE se ve con más frecuencia en dispositivos portátiles, dispositivos inteligentes de IoT, equipos de monitoreo de actividad física y accesorios que funcionan con baterías, como un teclado.

El segundo fallo, denominado BLESA (CVE-2020-9770), permite ataques de suplantación de identidad que podrían afectar la forma en que los humanos y las máquinas realizan tareas. Potencialmente afecta a miles de millones de dispositivos de Internet de las cosas (IoT), dijeron los investigadores de seguridad de la Purdue University, Indiana (US).

La vulnerabilidad surge de problemas de autenticación en el proceso de reconexión del dispositivo, un área que los expertos en seguridad suelen pasar por alto. Las reconexiones ocurren después de que se conectan dos dispositivos y luego uno se mueve fuera del alcance (o se desconecta) y luego se conecta nuevamente, según un artículo publicado recientemente por investigadores de la Universidad de Purdue. Las reconexiones son comunes en entornos de IoT industriales, por ejemplo, donde los sensores pueden conectarse periódicamente a un servidor para transmitir datos de telemetría, por ejemplo, antes de desconectarse y pasar al modo de monitoreo.

El Special Interest Group, voz oficial en temas del conocido protocolo, ha pronunciado que está al tanto del fallo y que “sus soluciones a nuestras compañías miembro están siendo gestionadas para liberar rápidamente los parches necesarios”. Además, agrega que «como siempre, los usuarios de Bluetooth deben asegurarse de haber instalado las últimas actualizaciones recomendadas por los fabricantes de dispositivos y sistemas operativos«.

Referencias:

Drupal solventa fallos de seguridad presentes en su CMS

El equipo de desarrollo de Drupal ha publicado actualizaciones de seguridad importantes para su herramienta de administración de contenido de código abierto. Estas actualizaciones corrigen una vulnerabilidad moderadamente crítica, identificada como CVE-2020-13670. El boletín de seguridad sa-core-2020-011 reporta sobre los fallos de seguridad presentes en el CMS, detallando que un atacante podría obtener acceso a los metadatos de un archivo privado al que no tiene acceso adivinando el ID del archivo.

Los productos afectados son:

- CMS Drupal en sus versiones 8.8.x.

- CMS Drupal en sus versiones 8.9.x

- CMS Drupal en sus versiones 9.0.x.

Se recomienda realizar la siguiente acción con carácter inmediato: actualización del CMS Drupal a su última versión:

- Si está ejecutando Drupal 8.8.x, actualizar a Drupal 8.8.10

- Si está ejecutando Drupal 8.9.x, actualizar a Drupal 8.9.6

- Si está ejecutando Drupal 9.0.x, actualizar a Drupal 9.0.6

Tomar en cuenta que las versiones Drupal 8 anteriores a 8.8.x están fuera de soporte y no recibirán actualizaciones de seguridad. Aquellos sitios con versiones 8.7.x y anteriores, deberán ser migrados a la versión 8.8.10

Referencias:

Fallo en plugin Email Subscribers & Newsletters de WordPress Plugin permite a atacantes generar correos falsos

Más de cien mil sitios web basados en el CMS WordPress están afectados por una falla de seguridad en un complemento que ayuda a los sitios web a enviar correos electrónicos y boletines a los suscriptores. La vulnerabilidad está localizada en el plugin Email Subscribers & Newsletters, que permite a los usuarios recopilar potenciales clientes y enviar correos electrónicos automatizados de notificación de nuevas publicaciones de blog. Un atacante remoto no autenticado puede aprovechar la falla para enviar correos electrónicos falsificados a todos los destinatarios de las listas de contactos o suscriptores disponibles, con control total sobre el contenido y el asunto del correo electrónico.

La vulnerabilidad, identificada como CVE-2020-5780, registra un puntaje 7.5 sobre 10 en la escala CVSS, por lo que es de alta gravedad. Afecta a las versiones 4.5.6 y anteriores del complemento Boletines y suscriptores de correo electrónico de WordPress. El problema se debe a una vulnerabilidad de falsificación / suplantación de correo electrónico en la clase class-es-newsletters.php.

“Los usuarios no autenticados pueden enviar una solicitud ajax al gancho admin_init. Esto activa una llamada a la función process_broadcast_submission». dijo a Threatpost Alex Peña, ingeniero de investigación de Tenable.

Al manipular los parámetros de la solicitud, Peña dijo que un atacante podría programar una nueva transmisión para una lista completa de contactos, debido a la falta de un mecanismo de autenticación.

«Un usuario no autenticado no debería ser capaz de crear un mensaje de difusión», dijo al portal de noticias Threatpost.

Se ha descubierto que los complementos de WordPress están plagados de fallas durante el último mes. A principios de agosto, un complemento que está diseñado para agregar cuestionarios y encuestas a los sitios web de WordPress parcheó dos vulnerabilidades críticas. Los atacantes remotos no autenticados podrían aprovechar las fallas para lanzar diversos ataques, incluido el control total de sitios web vulnerables.

Para corregir la falla, los usuarios deben «actualizar al plugin WordPress Email Subscribers & Newsletters a la versión 4.5.6 o superior«, según los investigadores de Tenable, que descubrieron la falla, en un aviso el jueves.

Referencia: