Los investigadores de seguridad cibernética han descubierto una nueva amenaza de Linux completamente no detectada denominada OrBit, lo que indica una tendencia creciente de ataques de malware dirigidos al popular sistema operativo.

Malware OrBit

El malware recibe su nombre de uno de los nombres de archivo que se utiliza para almacenar temporalmente la salida de los comandos ejecutados («/tmp/.orbit»), según la empresa de ciberseguridad Intezer.

Se puede instalar con capacidades de persistencia o como un implante volátil, dijo la investigadora de seguridad Nicole Fishbein. El malware implementa técnicas avanzadas de evasión y gana persistencia en la máquina al conectar funciones clave, brinda a los actores de amenazas capacidades de acceso remoto a través de SSH, recolecta credenciales y registra comandos TTY.

OrBit es el cuarto malware de Linux que ha salido a la luz en un breve lapso de tres meses después de BPFDoor, Symbiote y Syslogk.

Funcionamiento de OrBit

El malware también funciona de manera muy similar a Symbiote en el sentido de que está diseñado para infectar todos los procesos en ejecución en las máquinas comprometidas. Pero a diferencia de este último, que aprovecha la variable de entorno LD_PRELOAD para cargar el objeto compartido, OrBit emplea dos métodos diferentes.

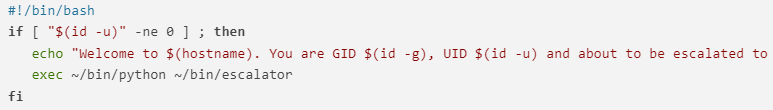

El dropper instala la carga útil y prepara el entorno para la ejecución del malware. El malware se puede instalar como un módulo volátil o con capacidades de persistencia. Recibe argumentos de la línea de comandos y, en función de ellos, extrae la carga útil a una de las ubicaciones. Usando los argumentos de la línea de comando, la ruta de instalación se puede intercambiar y el contenido de la carga útil se puede actualizar o desinstalar por completo.

La preparación del entorno se logra estableciendo un ID de grupo único (GID) en la ruta que utiliza el malware. En la muestra que se analizó, el valor es 0xE0B2E, el payload utilizará el mismo GID. Además, el dropper copia python (desde /usr/bin/python) al MALWARE_FOLDER y crea 4 archivos adicionales que serán utilizados por el malware:

- /lib/libntpVnQE6mk/.logpam

- /lib/libntpVnQE6mk/sshpass.txt

- /lib/libntpVnQE6mk/sshpass2.txt

- /lib/libntpVnQE6mk/.ports

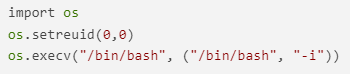

El dropper escribe los siguientes 2 archivos para otorgar acceso remoto a los actores de amenazas.

La carga útil a continuación se guarda en MALWARE_FOLDER/bin/escalerator

La carga útil a continuación se guarda en MALWARE FOLDER/.profile

Para mayor información a detalle sobre el funcionamiento de OrBit, se debe dirigir a la pagina oficial.

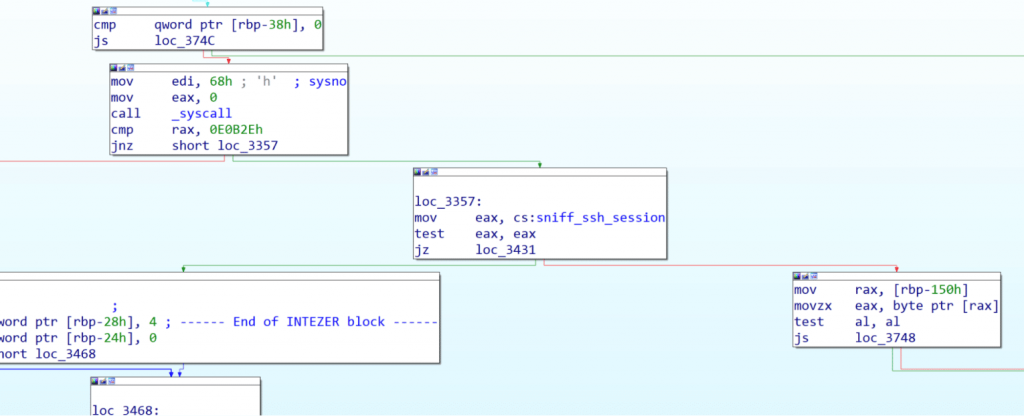

Robo de información

La puerta trasera engancha las funciones de lectura y escritura para registrar datos que están siendo escritos por los procesos ejecutados en la máquina. El backdoor verifica la bandera: sniff_ssh_session que define si se registrará cualquier llamada para escribir o solo se ejecutarán procesos con sesiones sudo o ssh. La funcionalidad de la bandera no refleja el flujo real de la función de escritura cuando la bandera se establece en falso, la función enganchada verifica si el proceso se ejecutó con sudo o si el proceso de llamada es ssh y registra el búfer que fue pasado a la función de escritura original, los datos se almacenan en: MALWARE_FOLDER/sshpass2.txt. De lo contrario, cuando el indicador se establece en verdadero, el búfer se registra en MALWARE_FOLDER/sniff.txt sin verificar el nombre del proceso de llamada. Una vez que se realiza la función enganchada, devolverá el valor de retorno de la llamada de función original.

Para los procesos bash y sh que llaman a execve, el enlace registrará el argumento de la ruta que contiene la ruta al archivo que se ejecutará como un nuevo proceso, la función enlazada agregará una marca de tiempo y la ruta completa y escribirá la información en MALWARE_FOLDER/execlog.

Comparación con otras amenazas de Linux

Si bien es común que el malware enganche funciones, la técnica habitual es cargar una biblioteca compartida usando LD_PRELOAD; ese fue el caso de Symbiote, HiddenWasp y otras amenazas.

Este malware usa cadenas encriptadas XOR y roba contraseñas, similar a otras puertas traseras de Linux. Pero a diferencia de otras amenazas, este malware roba información de diferentes comandos y utilidades y las almacena en archivos específicos en la máquina. Además, existe un uso extensivo de archivos para almacenar datos, algo que no se había visto antes.

Lo que hace que este malware sea especialmente interesante es el enlace casi hermético de las bibliotecas en la máquina de la víctima, lo que permite que el malware gane persistencia y evada la detección mientras roba información y configura la puerta trasera SSH.

Indicadores de compromiso (IOCs)

- Dropper : f1612924814ac73339f777b48b0de28b716d606e142d4d3f4308ec648e3f56c8

- Playload : 40b5127c8cf9d6bec4dbeb61ba766a95c7b2d0cafafcb82ede5a3a679a3e3020

Conclusiones

Las amenazas que apuntan a Linux continúan evolucionando mientras se mantienen exitosamente bajo el radar de las herramientas de seguridad, ahora OrBit es un ejemplo más de cuán evasivo y persistente puede ser el nuevo malware.

Para mayor información

- https://thehackernews.com/2022/07/researchers-warn-of-new-orbit-linux.html

- https://www.intezer.com/blog/incident-response/orbit-new-undetected-linux-threat/

- https://www.netspi.com/blog/technical/network-penetration-testing/function-hooking-part-i-hooking-shared-library-function-calls-in-linux/

- https://www.virustotal.com/gui/file/40b5127c8cf9d6bec4dbeb61ba766a95c7b2d0cafafcb82ede5a3a679a3e3020