Una nueva operación de ransomware llamada RedAlert o N13V, cifra los servidores VMWare ESXi de Windows y Linux en ataques a redes corporativas. La nueva operación fue descubierta hoy por MalwareHunterTeam, quien tuiteó varias imágenes del sitio de fuga de datos de la pandilla.

Ransomware RedAlert

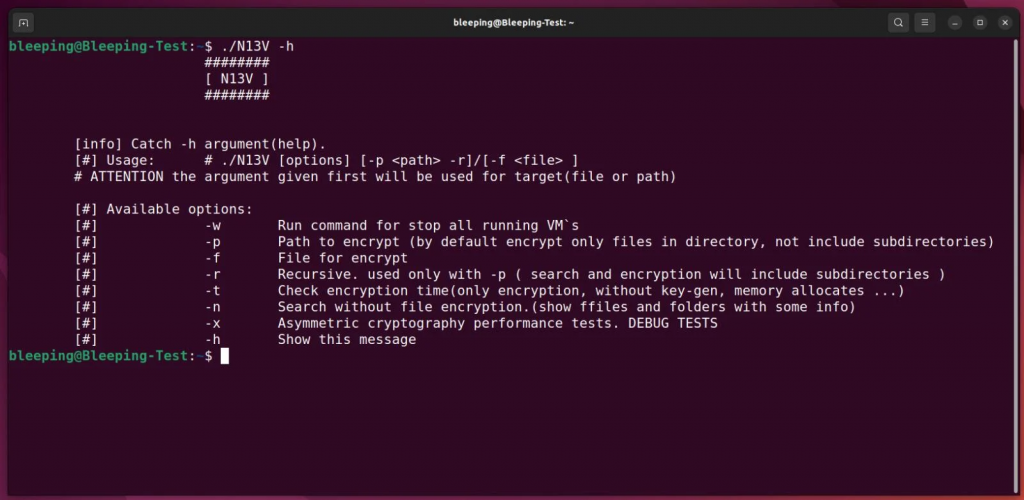

El ransomware se ha llamado ‘RedAlert’ en base a una cadena utilizada en la nota de rescate. Sin embargo, a partir de un cifrador de Linux obtenido por BleepingComputer, los actores de la amenaza llaman internamente a su operación N13V, como se muestra a continuación.

El cifrado de Linux se crea para apuntar a los servidores VMware ESXi, con opciones de línea de comandos que permiten a los actores de amenazas apagar cualquier máquina virtual en ejecución antes de cifrar los archivos.

Lista de comandos

Esta es la lista comandos que se pueden llevar a cabo:

- – f : Archivo para cifrar.

- – h: Mostrar este mensaje.

- – n: Búsqueda sin encriptación de archivos (muestra archivos y carpetas con alguna información).

- – p: Ruta para encriptar (por defecto encripta solo archivos en el directorio, no incluye subdirectorios).

- – r: Recursivo. Se usa solo con -p (la búsqueda y el cifrado incluirán subdirectorios).

- – t: Comprobar el tiempo de cifrado (solo cifrado, sin generación de claves, asignación de memoria…).

- – x: Pruebas de rendimiento de criptografía asimétrica. Pruebas de depuración.

- – w: Ejecute el comando para detener todas las máquinas virtuales en ejecución.

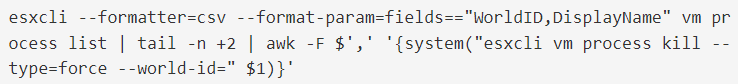

Al ejecutar el ransomware con el argumento ‘-w’, el cifrador de Linux apagará todas las máquinas virtuales VMware ESXi en ejecución mediante el siguiente comando esxcli:

Características

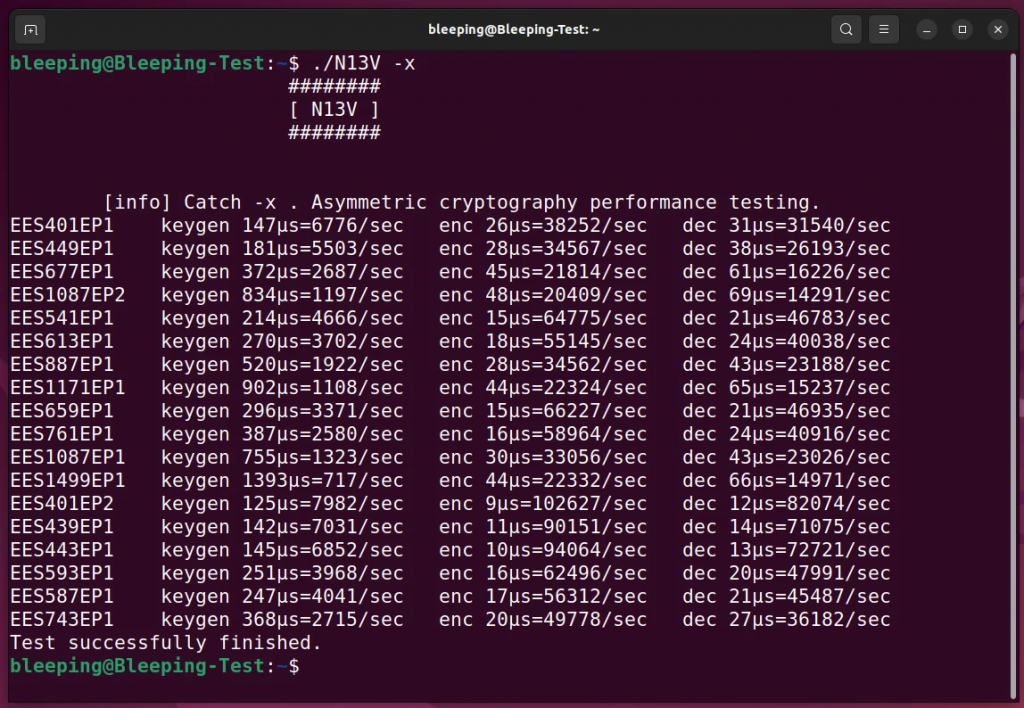

Una característica interesante de RedAlert/N13V es la opción de línea de comandos ‘-x’ que realiza ‘pruebas de rendimiento de criptografía asimétrica’ utilizando estos diferentes conjuntos de parámetros NTRUEncrypt. Sin embargo, no está claro si hay una forma de forzar un conjunto de parámetros en particular al cifrar y/o si el ransomware seleccionará uno más eficiente.

Encriptación

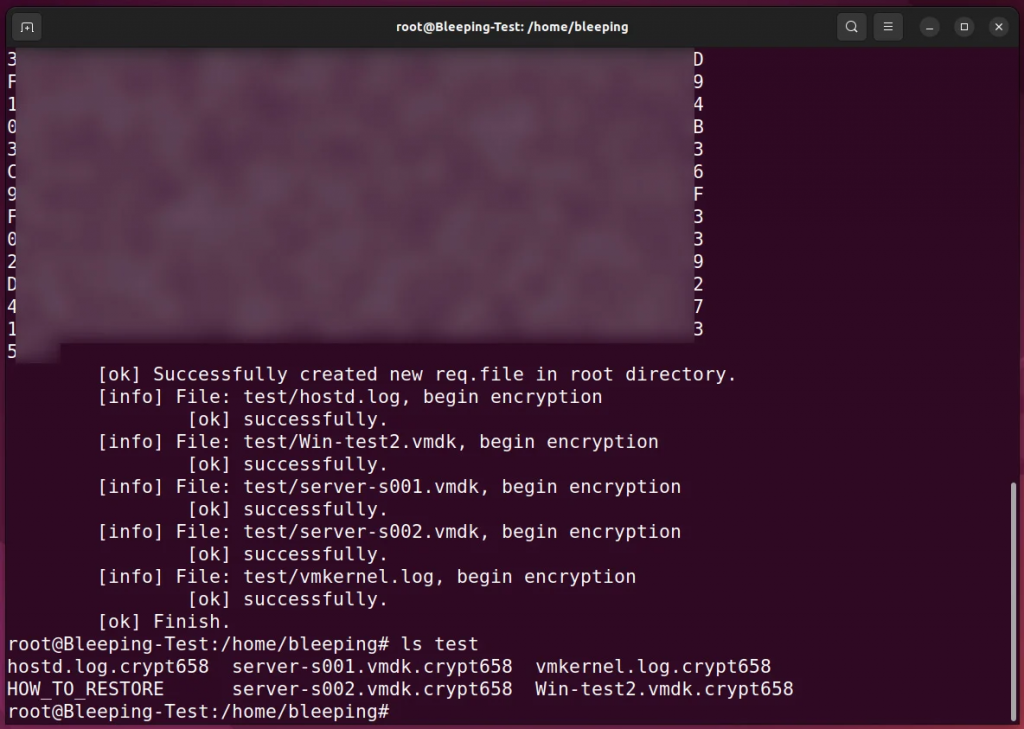

Al cifrar archivos, el ransomware utiliza el algoritmo de cifrado de clave pública NTRUEncrypt, que admite varios «Conjuntos de parámetros» que ofrecen diferentes niveles de seguridad, además el ransomware solo tendrá como objetivo los archivos asociados con las máquinas virtuales VMware ESXi, incluidos los archivos de registro, los archivos de intercambio, los discos virtuales y los archivos de memoria, como se indica a continuación.

- .log

- vmdk

- vmem

- vswp

- vmsn

En una muestra analizada por expertos, el ransomware encriptaría estos tipos de archivos y agregaría la extensión .crypt[number] a los nombres de archivo de los archivos encriptados.

En cada carpeta, el ransomware también creará una nota de rescate personalizada llamada HOW_TO_RESTORE, que contiene una descripción de los datos robados y un enlace a un sitio de pago de rescate TOR único para la víctima.

Sitio de pago Tor

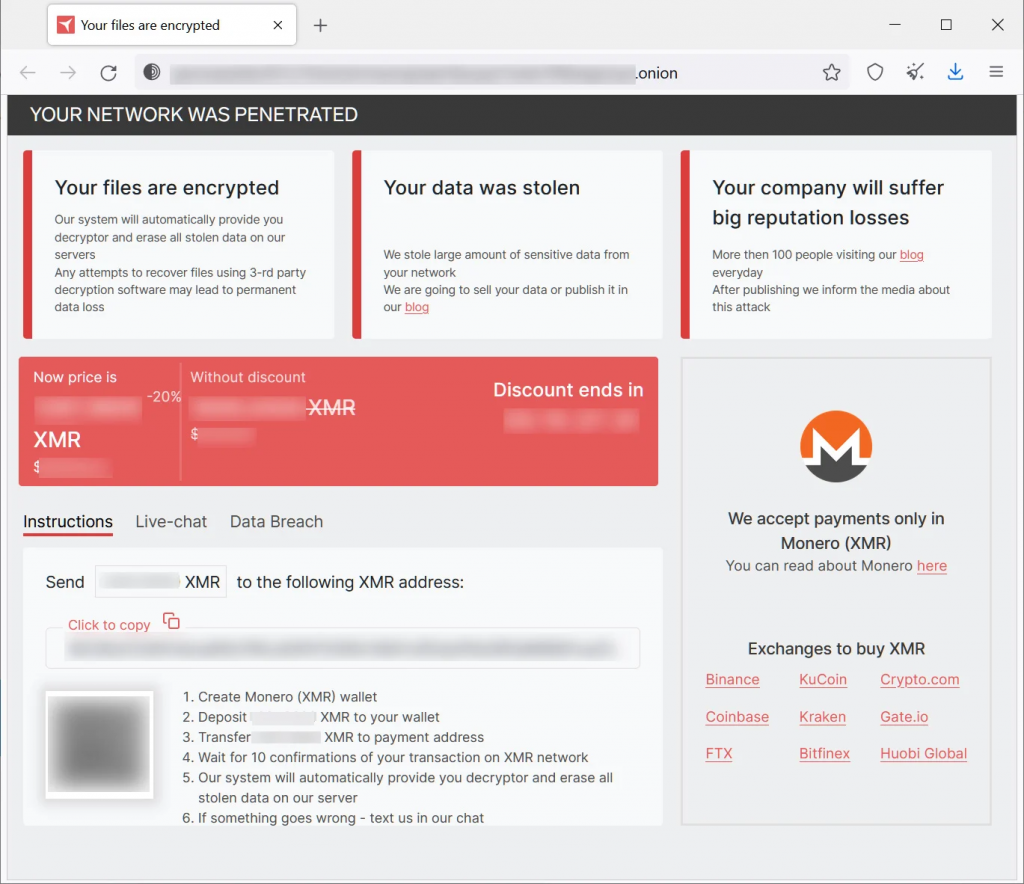

El sitio de pago Tor es similar a otros sitios de operación de ransomware, ya que muestra la demanda de rescate y proporciona una forma de negociar con los actores de amenazas. Sin embargo, RedAlert/N13V solo acepta la criptomoneda Monero para el pago, que no se vende comúnmente en los intercambios de criptomonedas de EE. UU. porque es una moneda de privacidad.

Si bien solo se ha encontrado un encriptador de Linux, el sitio de pago tiene elementos ocultos que muestran que también existen desencriptadores de Windows.

Para mayor información a detalle , se debe dirigir a la pagina oficial.

Indicadores de compromiso (IOCs)

- MD5: f2fa9a3ce883a7f5b43ba5c9ff7bdf75

- SHA-1: da6a7e9d39f6a9c802bbd1ce60909de2b6e2a2aa

- SHA-256: 039e1765de1cdec65ad5e49266ab794f8e5642adb0bdeb78d8c0b77e8b34ae09

- Vhash: e8adfad3b48440fe2975b62ba923fced

- SSDEEP: 6144:65LjX/bdHB/q496k3amhqGDbQdnm2ENgJF7v+YT:I/DdHB/ukSokFgSv+YT

- TLSH: T129846B0FFFA1CE5BC49943B188AF87667738D07CA7999723335991346C077E89E06A44

Recomendaciones

- Si bien no ha habido mucha actividad con la nueva operación de ransomware N13V/RedAlert, definitivamente tendremos que estar atentos debido a su funcionalidad avanzada y soporte inmediato tanto para Linux como para Windows.

Para mayor información

- https://www.bleepingcomputer.com/news/security/new-redalert-ransomware-targets-windows-linux-vmware-esxi-servers/

- https://twitter.com/malwrhunterteam/status/1544387107577335813

- https://www.20minutos.es/tecnologia/ciberseguridad/descubre-redalert-el-nuevo-ransomware-que-afecta-a-los-servidores-de-windows-y-linux-5026117/

- https://socradar.io/redalert-ransomware-targets-windows-and-linux-mware-esxi-servers/